Версия для печати

Архив документации на OpenNet.ru /

Раздел "Документация для Linux"

(Многостраничная версия)

Безопасность и оптимизация Linux.

Редакция для Red Hat.

Copyright 1999 - 2000 Gerhard Mourani, Open Network Architecture ╝ and OpenDocs Publishing

Title: Securing and Optimizing Linux:

Red Hat Edition

ISBN: 0-9700330-0-1

Author's: Gerhard Mourani

Mail: gmourani@openna.com

Page Count: 486

Version: 1.3

Last Revised: June 07, 2000

Перевод: Воскресенский Евгений

Оригинал перевода лежит на сервере Linux Park

|

|

От переводчика.

Ваши замечания и предложения по переводу этой книги я с удовольствием

приму по почте. Примеры конфигурационных файлов,

приведенные в этой книге, лежат, как на оригинальном сервере этой книги www.openna.com,

так и на сервере "Linux Park". Вы можете свободно копировать перевод этой книги, но при этом обязательно нужно оставить ссылку

на сервер "Linux Park", как место хранения его оригинала. Английскую версию книги можно получить на сервере

www.openna.com или здесь.

Оглавление

Кому предназначена эта книга

На чем основываются все инструкции по инсталляции

О программах представленных в книге

Получение книги и файлов конфигурации

Замечание об авторском праве

Уведомление

GPG Public Key для Gerhard Mourani

Часть I Рекомендации связанные с инсталляция

Что такое Linux

Несколько причин использовать Linux

Позвольте рассеять несколько опасений и сомнений относительно Linux

Определите ваше аппаратное обеспечение

Создайте загрузочный и корневой диски

Классы и методы инсталляции

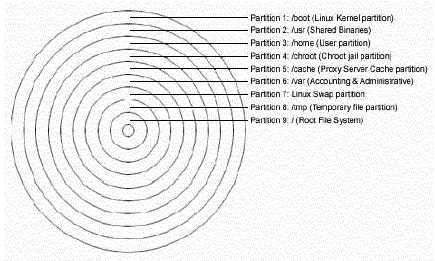

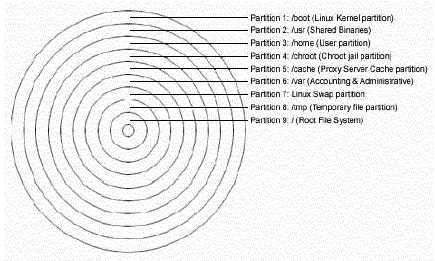

Разбиение диска (Disk Druid)

Компоненты инсталляции (Выбор пакетов для инсталляции)

Выбор индивидуальных пакетов

Описания программ, которые должны быть деинсталлированы из соображений безопасности

Как использовать команды RPM

Запуск и остановка демонов

Описание программы, которые должны быть удалены после инсталляции сервера

Программы, которые должны быть установлены после инсталляции сервера

Программы установленные на вашем сервере.

Добавьте цветов на ваш терминал

Обновление программ до их последних версий

Часть II Рекомендации связанные с безопасностью и оптимизацией

Общие вопросы безопасности Linux

Общие вопросы оптимизации Linux

Создание аварийной загрузочной дискеты

Безопасность ядра

Компиляция ядра

Инсталляция нового ядра

Удаление программ, файлов и строк связанных с модулями

Создание новой аварийной дискеты

Создание аварийного загрузочного флоппи-диска

Обновление "/dev" входов

Часть III Рекомендации связанные с сетью

Инсталляция более одной Ethernet карты на одной машине

Файлы связанные с функционированием сети

Настройка TCP/IP сети вручную из командной строки

Linux IPCHAINS

Создание ядра с поддержкой IPCHAINS

Разъяснения некоторых правил используемых в скриптах настройки брандмауэра

Скрипт для настройки брандмауэра

Конфигурация скрипта "/etc/rc.d/init.d/firewall" для Веб сервера

Конфигурация скрипта "/etc/rc.d/init.d/firewall" для Почтового сервера

Маскарадинг и форвардинг в Linux

Создание ядра с поддержкой маскарадинга и форвардинга.

Конфигурация скрипта "/etc/rc.d/init.d/firewall" для Шлюза

Запрещение доступа к некоторым адресам

Административная утилита IPCHAINS

Часть IV Рекомендации связанные с программным обеспечением.

Необходимые пакеты

Почему мы выбираем использование тарболов (tarballs)?

Компиляция программного обеспечения на вашей системе

Создание и инсталляция программ на вашей системе

Редактирование файлов с vi

Некоторые последние комментарии

Linux sXid

Конфигурация

Административная утилита sXid

Linux Logcheck

Конфигурация

Linux PortSentry

Конфигурация

Запуск PortSentry

Linux OpenSSH Клиент/Сервер

Конфигурация

Настройка OpenSSH для использования с TCP-Wrappers inetd супер сервером

Конфигурирование OpenSSH для каждого пользователя

Утилиты пользователя OpenSSH

Linux SSH2 Клиент/Сервер

Конфигурации

Настройка SSH2 для использования с TCP-Wrappers inetd супер сервером

Конфигурирование SSH2 для каждого пользователя

Утилиты пользователя SSH2

Linux Tripwire 2.2.1

Конфигурации

Организация защиты Tripwire для Linux

Команды

Linux Tripwire ASR 1.3.1

Конфигурации

Организация защиты Tripwire

Команды

Linux GnuPG

Команды

Установка поддержки квот на вашей Linux системе.

Создание ядра с поддержкой квот

Модификация файла "/etc/fstab"

Создание файлов "quota.user" и "quota.group"

Назначение квот для Пользователей и групп

Команды

Конфигурации

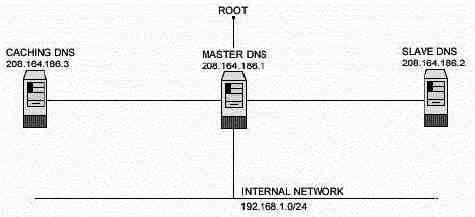

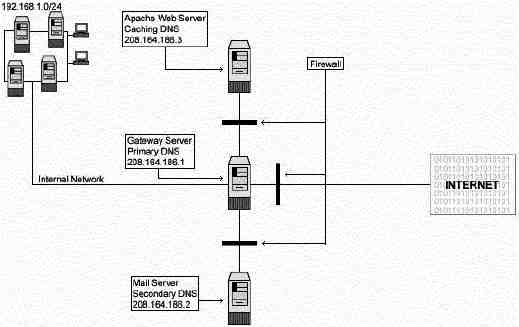

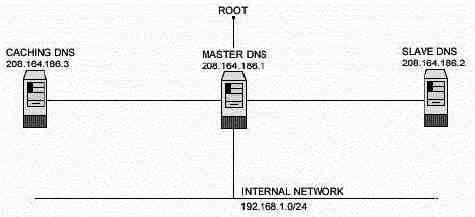

Кэширующий сервер имен

Основной сервер имен

Вторичный сервер имен

Организация защиты ISC BIND/DNS

Административные средства DNS

Утилиты пользователя DNS

Linux Sendmail сервер

Конфигурации

Организация защиты Sendmail

Утилиты администратора Sendmail

Утилиты пользователя Sendmail

Linux Imap и Pop сервер

Конфигурации

Настройка Imap и POP для использования с TCP-Wrappers inetd супер сервером

Организация защиты IMAP/POP

Linux OPENSSL сервер

Конфигурации

Команды

Организация защиты Openssl

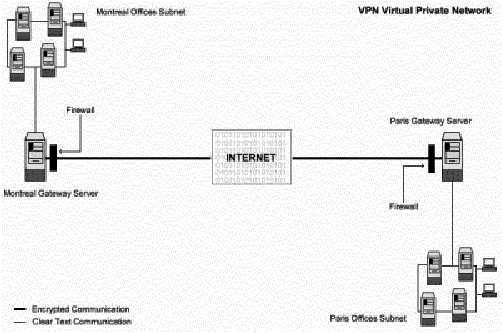

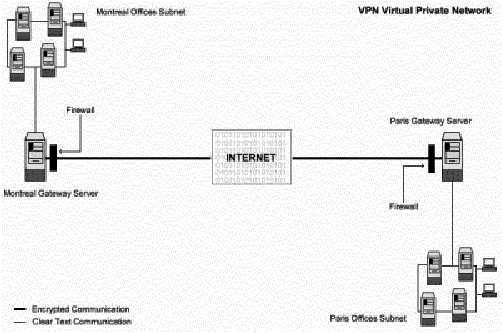

Linux FreeS/WAN VPN

Настройка секретного ключа RSA

Требования по настройки сети для IPSec

Тестирование инсталляции

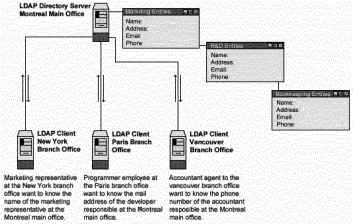

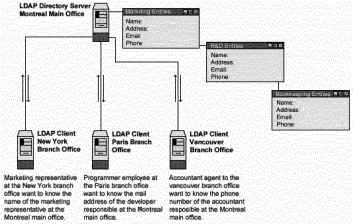

Linux OpenLDAP сервер

Конфигурации

Организация защиты OpenLDAP

Утилиты создания и поддержки OpenLDAP

Утилиты пользователя OpenLDAP

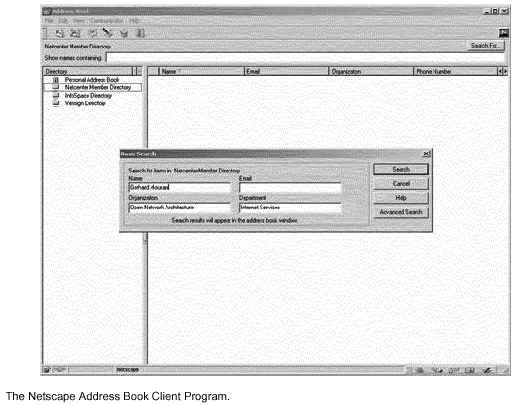

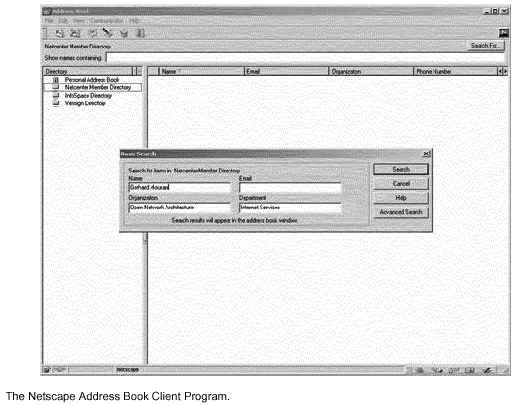

Netscape Address Book клиент для LDAP

Linux PostgreSQL Database Server

Создание и инсталляция базы данных из-под пользователя Postgres

Конфигурации

Команды

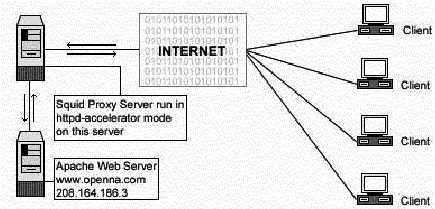

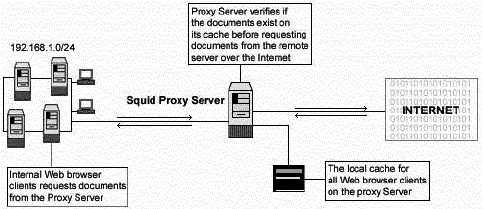

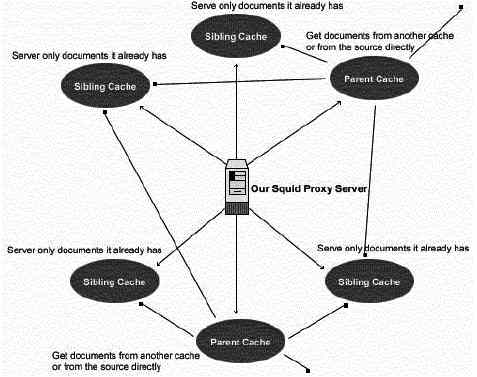

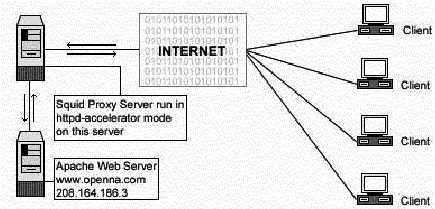

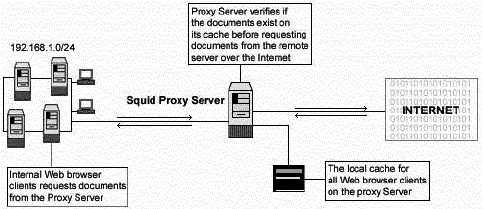

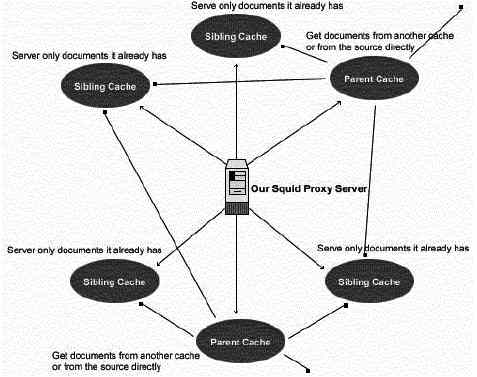

Linux Squid Proxy Server

Использование библиотеки GNU malloc для улучшения производительности Squid

Конфигурации

Организация защиты Squid

Оптимизация Squid

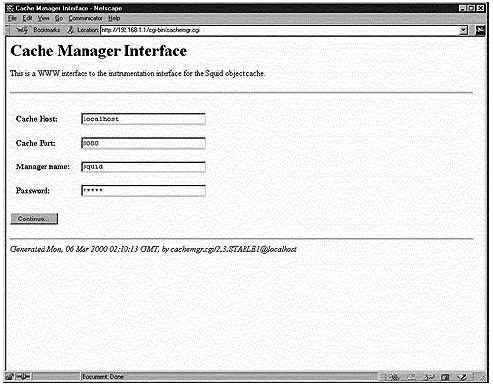

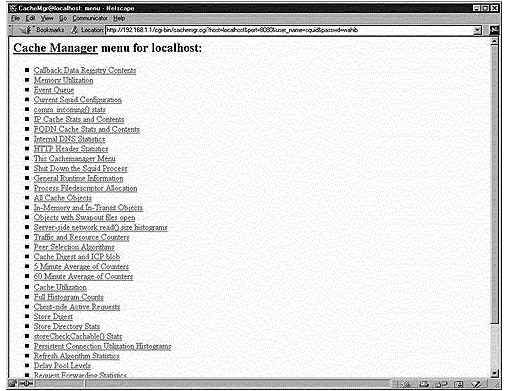

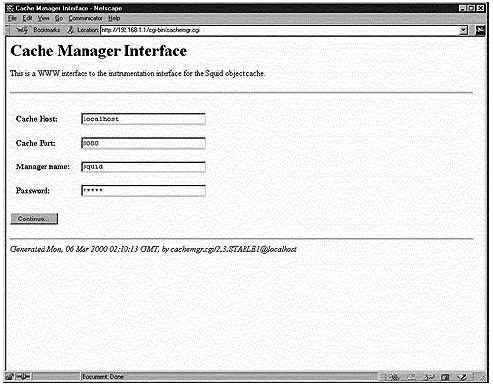

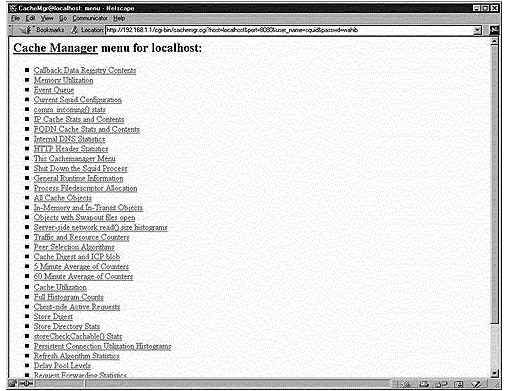

Утилита cachemgr.cgi

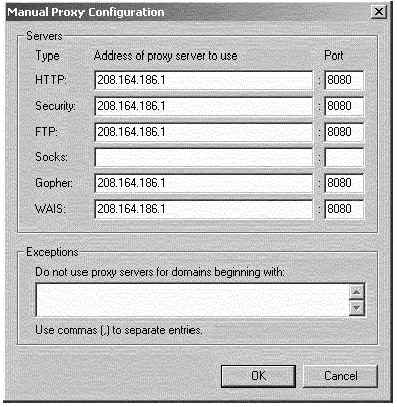

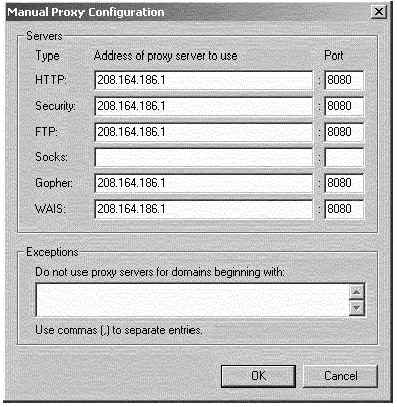

Конфигурация Netscape для работы с прокси сервером Squid

Linux MM - библиотека совместно используемой памяти

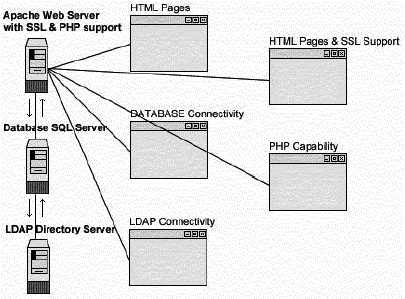

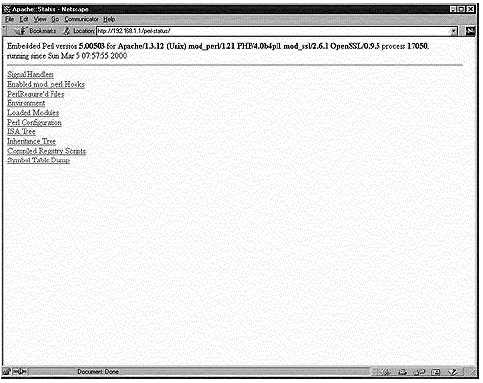

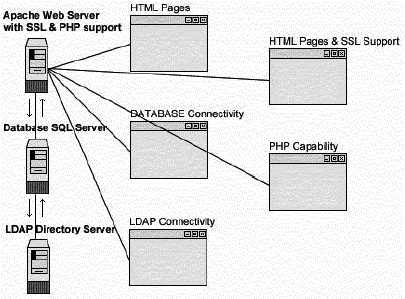

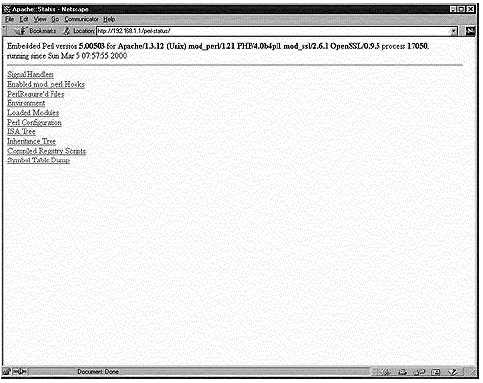

Веб-сервер Apache

Конфигурации

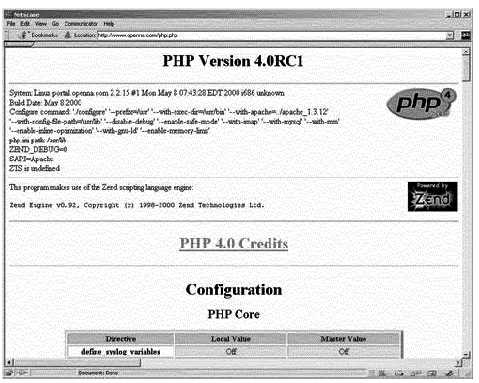

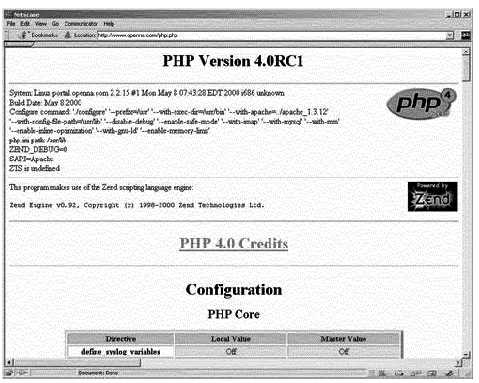

PHP4 - язык скриптов со стороны сервера

Perl библиотека - CGI.pm

Организация защиты Apache

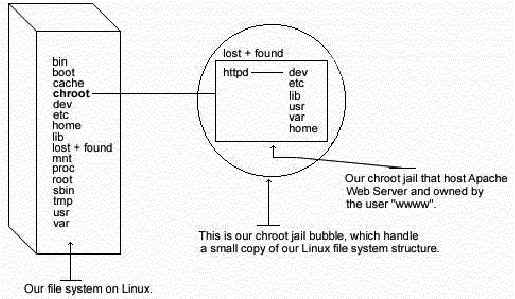

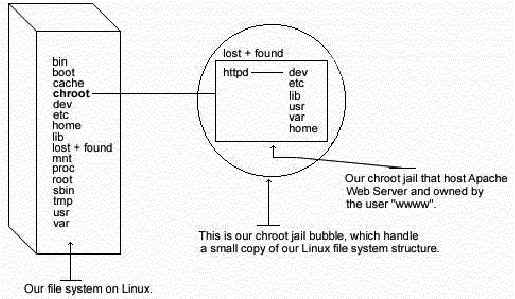

Запуск Apache с использованием chroot.

Оптимизация Apache

Linux Webalizer

Конфигурации

Информирование Apache о выходном каталоге Webalizer

Запуск Webalizer вручную в первый раз

Запуск Webalizer автоматически при помощи cron

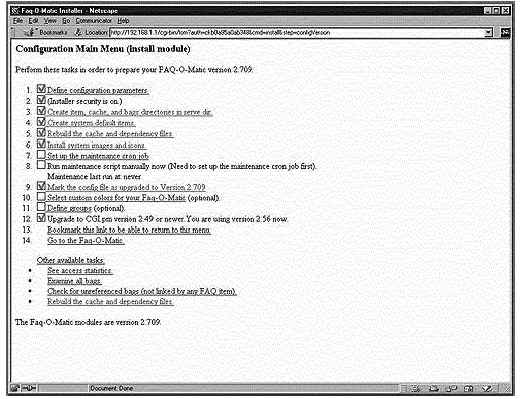

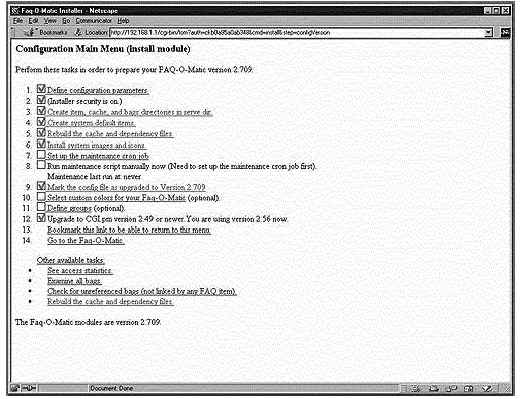

Linux FAQ-O-Matic

Информирование Apache о месте расположения файлов Faq-O-Matic

Настройка вашей программы FAQ-O-Matic

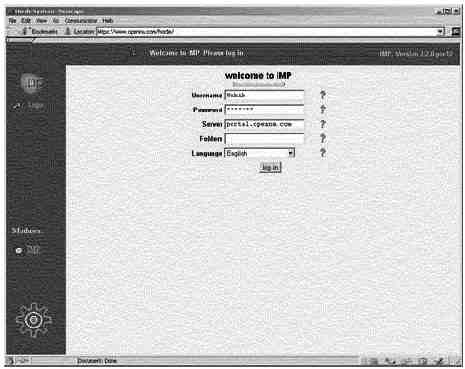

Linux Webmail IMP

Установка PHPLib который требуется программе Horde из Webmail IMP

Настройка и создание SQL базы данных Webmail IMP

Настройка вашего конфигурационного файла "php.ini" из PHP4

Настройка Apache на работу с Webmail IMP

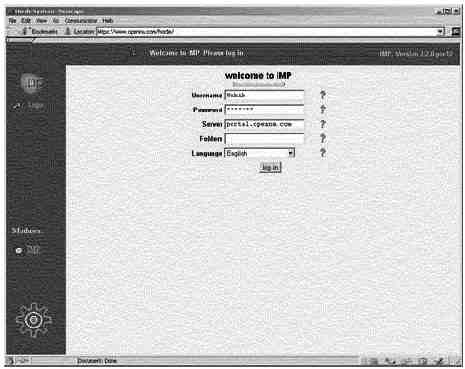

Настройка Webmail IMP из вашего веб-броузера

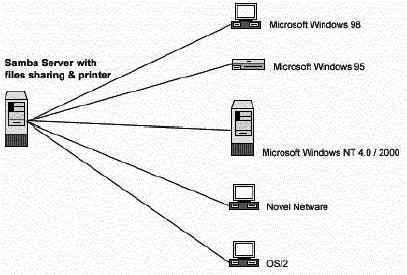

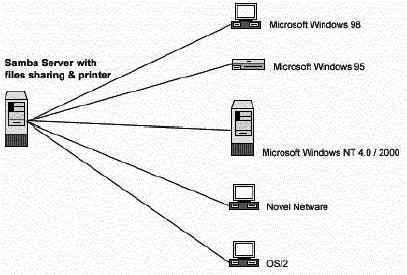

Linux Samba сервер

Конфигурации

Создание файла с шифрованными паролями для пользователей

Организация защиты Samba

Оптимизация Samba

Административные средства Samba

Утилиты пользователя Samba

Linux FTP сервер

Настройка бюджета пользователя FTP без shell-а

Настройка окружения пользователя под chroot

Конфигурации

Настройка ftpd для использования с TCP-Wrappers inetd супер сервером

Административные средства FTP

Организация защиты FTP

Часть V Рекомендации связанные с резервным копированием

Резервное копирование и восстановление в Linux

Программа резервного копирования tar

Создание резервных копий с tar

Автоматизация задачи резервного копирования с tar

Восстановление файлов с tar

Программа резервного копирования dump

Создание резервных копий с dump

Восстановление файлов с dump

Резервное копирование и восстановление через сеть

Часть VI Приложение

Приложение A Советы, рекомендации и задачи администрирования

Приложение B Requests for Comments (RFC) упомянутые в книге

| Назад |

Оглавление |

Вперед |

Часть I Рекомендации связанные с инсталляция

В этой части

Введение в Linux

Инсталляция вашего Linux сервера

Глава 1 Введение в Linux

Что такое Linux

Несколько причин использовать Linux

Позвольте рассеять несколько опасений и сомнений относительно Linux

Что такое Linux?

Linux это операционная система, которая изначально была создана как хобби

молодого студента Линуса Торвальдса из Хельсинского университета в

Финляндии. Линус интересовался Minix, небольшим вариантом UNIX, и решил

разработать систему превосходящую Minix стандарт. Он начал свои работы в

1991 году, выпустив версию 0.02, и постоянно работал над ней до 1994 года,

когда вышла версия 1.0 ядра Linux. Текущей версией ядра является 2.2

(выпущено 25 января 1999 года).

Linux распространяется под GNU General Public License и его исходные коды

свободно доступны для всех желающих. Linux может использоваться как

сетевая платформа, платформа для разработчиков и платформа для конечных

пользователей. Linux часто считается как прекрасная и недорогая альтернатива

других более дорогих операционных систем.

Несколько причин использовать Linux.

За него не надо выплачивать лицензионных или авторских отчислений. Даже

если бы Линус Торвальдс и владел правом на торговую марку Linux, то ядро и

сопутствующее ему программное обеспечение все равно бы распространялось

под GNU General Public License. Это значит, что вы можете модифицировать

исходные коды и продавать свои программы, но вы все равно должны

предоставлять их исходные коды.

Хотя Linux наиболее популярен на платформе Intel, но он может запускаться на

большем числе процессоров и различных платформах, чем другие ОС.

Тенденции развития программного и аппаратного обеспечения в последнее

время заставляют пользователей покупать компьютеры со все большим

объемом памяти и размерами жесткого диска. Linux не следует этой тенденции

и прекрасно работает на 486 машинах с ограниченным объемом RAM.

Linux - это истинная многозадачная система, подобная своему брату UNIX. Она

использует сложный, современный метод управления памятью для контроля за

всеми системными процессами. Это означает, что если в какой-нибудь

программе произойдет сбой, то вы ее просто "убьете" и продолжите работать

дальше, как ни в чем не бывало.

Дополнительное преимуществом является то, что Linux свободен от огромного

количества вирусов присущих другим ОС. Благодаря GNU GPL и Open Source,

практически все программное обеспечение поставляется с исходными кодами.

Позвольте рассеять несколько опасений и сомнений относительно Linux.

Linux - это игрушка.

Linux все больше и больше используется для работы в компаниях входящих в

список Fortune 500, в правительственных учреждениях и у других

пользователей как чрезвычайно рентабельное решение. Спросите об этом у

IBM, Compaq, Dell, Apple Computer, Burlington Coat Factory, Amtrak, Virginia

Power, NASA и миллиона пользователей во всем мире.

Отсутствие поддержки.

Хотя и говорится, что Linux распространяется без поддержки, но в состав

любого дистрибутива входит более 12 000 страниц документации.

Коммерческие дистрибутивы Linux, такие как Red Hat Linux, Caldera, SuSE и

OpenLinux, предлагают поддержку для зарегистрированных пользователей. Вам

не придется по шесть месяцев ждать выхода исправлений. Большинство

серьезных ошибок (в том числе связанных с проблемами безопасности)

исправляются online сообществом Linux в течение часа.

| Назад |

Оглавление |

Вперед |

SUID/SGID файлы несут в себе риск для безопасности. Для уменьшения этого

риска, мы убрали бит "s" с программ, владельцем которых является root, и

которым эти полномочия не нужны, но возможно в будущем, на существующие

программы может быть установлен этот бит без предупреждения. sXid - это

программа для контроля за SUID/SGID программами, запеускаемая из cron. В

основном, она отслеживает любые изменения в

suid-ных программах и папках. Если появились новые файлы, или у

существующих программ этот бит снят, или в них изменились биты или другие

режимы, то sXid сообщит вам об этом по электронной почте или в командной

строке в удобочитаемом формате. sXid автоматизирует задачу поиска всех

SUID/SGID файлов на сервере и известит вас о них. После ее инсталляции вы

можете забыть об этой работе, она сделает все за вас.

Эти инструкции предполагают.

Unix-совместимые команды.

Путь к исходным кодам "/var/tmp" (возможны другие варианты).

Инсталляция была проверена на Red Hat Linux 6.1 и 6.2.

Все шаги инсталляции осуществляются суперпользователем "root".

sXid версии 4.0.1

Пакеты.

FTP сервер: ftp://marcus.seva.net/pub/sxid/

Вы должны скачать: sxid_4.0.1.tar.gz

Тарболы.

Хорошей идеей будет создать список файлов установленных в вашей системе до

инсталляции sXid и после, в результате, с помощью утилиты diff вы сможете

узнать какие файлы были установлены. Например,

До инсталляции:

find /* > sXid1

После инсталляции:

find /* > sXid2

Для получения списка установленных файлов:

diff sXid1 sXid2 > sXid-Installed

Раскройте тарбол:

[root@deep /]# cp sxid_version.tar.gz /var/tmp/

[root@deep /]# cd /var/tmp

[root@deep tmp]# tar xzpf sxid_version.tar.gz

Компиляция и оптимизация.

Переместитесь в новый каталог sXid и выполните следующие команды:

[root@deep tmp]# cd sxid-4.0.1

[root@deep sxid-4.0.1]# make install

Вышеприведенные команды будут конфигурировать программу, проверяя, что

ваша система имеет необходимые библиотеки и способна выполнять

необходимые функции, компилирует все исходные файлы в исполняемые,

и затем, инсталлирует все двоичные и вспомогательные файлы в

определенное место.

Очистка после работы.

[root@deep /]# cd /var/tmp

[root@deep tmp]# rm -rf sxid-version/ sxid_version_tar.gz

Команда "rm", использованная выше, удалит все исходные коды,

которые мы использовали при компиляции и инсталляции sXid. Она также

удалит .tar.gz архив.

Все программное обеспечение, описанное в книге, имеет определенный каталог

и подкаталог в архиве "floppy.tgz", включающей все конфигурационные файлы

для всех программ. Если вы скачаете этот файл, то вам не нужно будет вручную

воспроизводить файлы из книги, чтобы создать свои файлы конфигурации.

Скопируйте файл из архива и измените его под свои требования. Затем

поместите его в соответствующее место на сервере, так как это показано ниже.

Файл с конфигурациями вы можете скачать с адреса:

http://www.openna.com/books/floppy.tgz

Для запуска sXid должен быть создан или скопирован файл sxid.conf в каталог

/etc.

Настройка файла "/etc/sxid.conf".

Конфигурационный файл "/etc/sxid.conf" позволяет вам установить опции,

которые управляют действиями программы.

Шаг 1.

Редактируйте файл sxid.conf file (vi /etc/sxid.conf) и измените все, что нужно:

# Конфигурационный файл для sXid

# Замечу, что все пути должны быть абсолютными без замыкающих /

# Где начинать поиск файлов

SEARCH = "/"

# Какие каталоги исключить из поиска

EXCLUDE = "/proc /mnt /cdrom /floppy"

# Кому посылать отчеты

EMAIL = "root"

# Всегда посылать отчеты, даже если нет изменений?

ALWAYS_NOTIFY = "no"

# Где хранить промежуточные логи. Они будут циклически ротироваться 'x' раз

# согласно KEEP_LOGS

LOG_FILE = "/var/log/sxid.log"

# Как много логов хранить

KEEP_LOGS = "5"

# Сдвигать логи когда не произошло изменений?

ALWAYS_ROTATE = "no"

# Каталоги, где +s запрещены (они проверяются даже

# если явно на прописнаы в SEARCH), правила EXCLUDE применяются

FORBIDDEN = "/home /tmp"

# Удалять (-s) из файлов найденных в запрещенном каталоге?

ENFORCE = "yes"

# Это предполагает ALWAYS_NOTIFY. Будет посылаться полный список

# элементов наряду с изменениями

LISTALL = "no"

# Игнорировать элементы для каталогов в этом пути

# (Это означает, что файлы будут только регистрироваться, вы

# можете эффективно игнорировать все элементы каталогов

# установив это в "/"). По умолчанию - /home, так как

# в некоторых системах /home имеет g+s.

IGNORE_DIRS = "/home"

# Файл, который содержит список (каждый в новой строке)

# других файлов, которые sxid должен проверять. Это полезно

# для файлов, не имеющих +s, но относящихся к целостности

# системы (tcpd, inetd, apache...).

# EXTRA_LIST = "/etc/sxid.list"

# Почтовая программа. Это опция изменяет определенную при компиляции

# почтовую программу для отчетов. Эта опция нужно только если вы изменили

# месторасположение по умолчанию и не хотите перекомпилировать sxid.

# MAIL_PROG = "/usr/bin/mail"

Шаг 2.

Поместите соответствующий элемент в crontab файл пользователя root, чтобы

sXid выполнялся автоматически. sXid будет автоматически запускаться и будет

отслеживать появление новых s[ug]id программ, изменений произошедших с

существующими (снятие этого бита, изменение режима и пр.), их удаление,

составляя вам отчет о произошедших событиях.

Для редактирования crontab введите следующую команду:

[root@deep /]# crontab -e

И добавьте следующую строку в crontab (запуск каждый день в 4 часа утра):

0 4 * * * /usr/bin/sxid

Дополнительная документация.

Для получения большей информации, читайте соответствующие man страницы:

$ man sxid.conf (5) - конфигурационные устаноки для sxid

$ man sxid (1) - проверяет изменения в s[ug]id файлах и каталогах

Эта программа предназначена для запуска с помощью cron. Она должна

запускаться один раз в день, но можно и два раза.

Для запуска sxid вручную введите команду:

[root@deep /]# sxid -k

sXid Vers : 4.0.1

Check run : Wed Dec 29 12:40:32 1999

This host : mail.openna.com

Spotcheck : /home/admin

Excluding : /proc /mnt /cdrom /floppy

Ignore Dirs: /home

Forbidden : /home /tmp

No changes found

Она проверяет изменения в текущем рабочем каталоге. Ротации файлов регистрации и

отправки сообщений по почте не происходит. Все результаты выводятся в

stdout.

Инсталлированные файлы.

> /etc/sxid.conf

> /usr/bin/sxid

> /usr/man/man1/sxid.1

> /usr/man/man5/sxid.conf.5

| Назад |

Оглавление |

Вперед |

Одной из важнейших задач в мире обеспечения безопасности является анализ

файлов регистраций. Часто, повседневные работы администратора не оставляют ему

время на это, что может привести к ряду проблем.

В кратком обзоре Logcheck сказано:

Ревизия и регистрация системных событий чрезвычайно важна. Системный

администратор должен знать о происходящих событиях, чтобы суметь

предотвратить возникновение проблем, особенно если система подключена к

Интернет. К сожалению, для большинства версий UNIX регистрация событий

не имеет значение, так как лог файлы никто не просматривает. Это то, в чем вам

может помочь Logcheck. Он автоматизирует ревизию зарегистрированных

событий, отфильтровывая "нормальные" сообщения, чтобы вы могли

концентрировано посмотреть на проблемы и на потенциальных нарушителей.

Logcheck - это программное обеспечение, которое создано, чтобы

автоматически проверять системные журналы на предмет нарушений защиты и

необычной активности. Она использует программу logtail, которая запоминает

последнюю позицию, считанную из системного журнала, и использует ее при

следующем запуске для получения новой информации.

Эти инструкции предполагают.

Unix-совместимые команды.

Путь к исходным кодам "/var/tmp" (возможны другие варианты).

Инсталляция была проверена на Red Hat Linux 6.1 и 6.2.

Все шаги инсталляции осуществляются суперпользователем "root".

Logcheck версии 1.1.1

Пакеты.

Домашняя страница Logcheck: http://www.psionic.com/abacus/logcheck/

Вы должны скачать: logcheck-1.1.1.tar.gz

Тарбол.

Хорошей идеей будет создать список файлов установленных в вашей системе до

инсталляции Logcheck и после, в результате, с помощью утилиты diff вы

сможете узнать какие файлы были установлены. Например,

До инсталляции:

find /* > Logcheck1

После инсталляции:

find /* > Logcheck2

Для получения списка установленных файлов:

diff Logcheck1 Logcheck2 > Logcheck-Installed

Раскрываем тарбол (tar.gz).

[root@deep /]# cp logcheck-version.tar.gz /var/tmp/

[root@deep /]# cd /var/tmp

[root@deep tmp]# tar xzpf logcheck-version.tar.gz

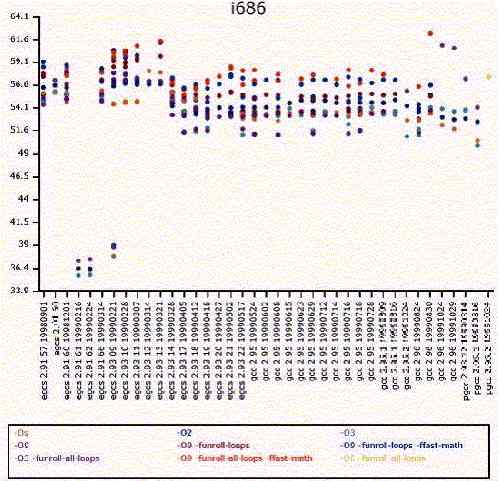

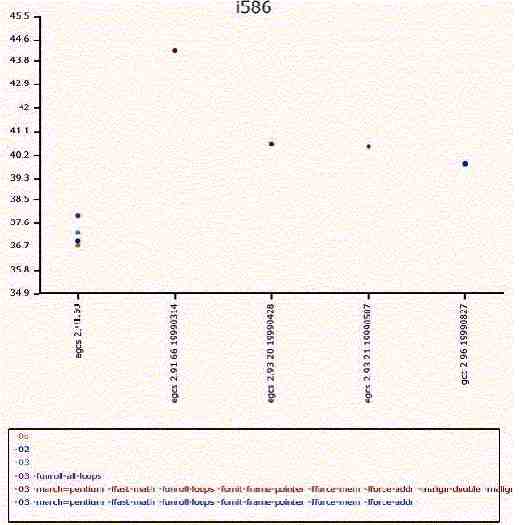

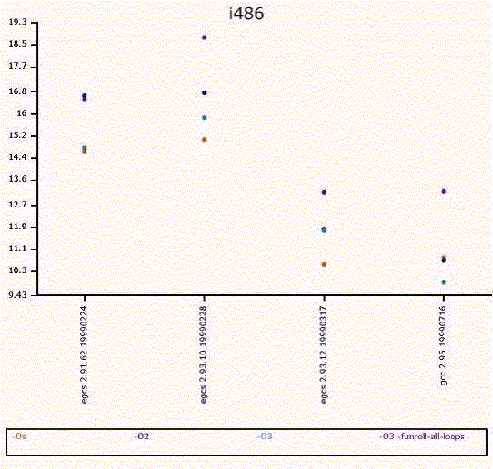

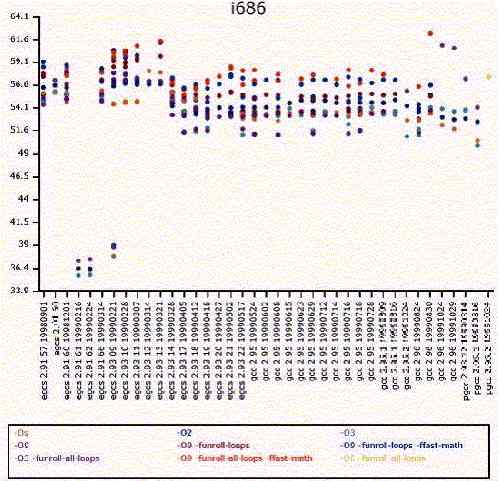

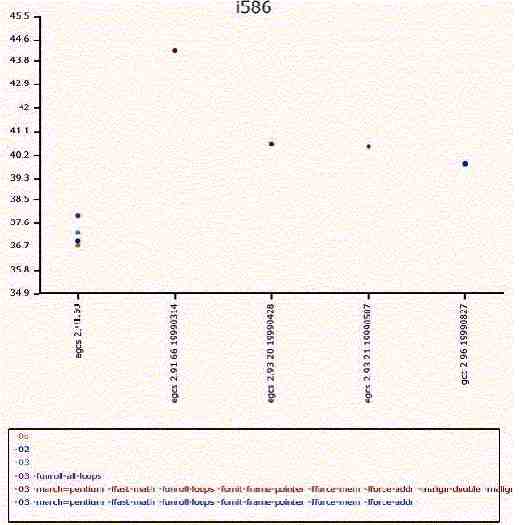

Компиляция и оптимизация.

Вы должны редактировать файл "Makefile" Logcheck-а, чтобы определить

инсталляционные пути, флаги компиляции и оптимизации для вашей системы.

Место, куда будет установлен Logcheck должно соответствовать структуре

расположения системных файлов Red Hat,а расположение скрипта Logcheck

переменной окружения PATH.

Шаг 1.

Переместитесь в новый каталог Logcheck и выполните следующие команды:

Редактируйте файл Makefile (vi Makefile) и измените следующие строки:

CC = cc

Должна читаться:

CC = egcs

CFLAGS = -O

Должна читаться:

CFLAGS = -O9 -funroll-loops -ffast-math -malign-double -mcpu=pentiumpro -march=pentiumpro -fomit-frame-pointer -fno-exceptions

INSTALLDIR = /usr/local/etc

Должна читаться:

INSTALLDIR = /etc/logcheck

INSTALLDIR_BIN = /usr/local/bin

Должна читаться:

INSTALLDIR_BIN = /usr/bin

INSTALLDIR_SH = /usr/local/etc

Должна читаться:

INSTALLDIR_SH = /usr/bin

TMPDIR = /usr/local/etc/tmp

Должна читаться:

TMPDIR = /etc/logcheck/tmp

Вышеприведенные изменения настраивают на использование компилятора egcc,

включают оптимизационные флаги подходящие для вашей системы и

определяют месторасположение файлов Logcheck, соответствующее структуре

размещения системных файлов Red Hat.

Шаг 2

Редактируйте файл Makefile (vi +67 Makefile) и измените следующую строку:

@if [ ! -d $(TMPDIR) ]; then /bin/mkdir $(TMPDIR); fi

Должна читаться:

@if [ ! -d $(TMPDIR) ]; then /bin/mkdir -p $(TMPDIR); fi

Вышеупомянутое изменение (-p) позволит инсталляционной программе

создавать родительские каталоги, когда это необходимо.

Шаг 3.

Инсталляция Logcheck на вашей системе:

[root@deep logcheck-1.1.1]# make linux

Вышеприведенная команда будут настраивать программу на операционную

систему Linux, компилировать все исходные файлы в исполняемые двоичные, и

затем, инсталлировать все двоичные и вспомогательные файлы в определенное

место.

Очистка после работы.

[root@deep /]# cd /var/tmp

[root@deep tmp]# rm -rf logcheck-version/ logcheck-version_tar.gz

Команда "rm", использованная выше, будет удалять все исходные коды,

которые мы использовали при компиляции и инсталляции Logcheck. Она также

удалит .tar.gz архив из каталога /var/tmp.

Так как мы использовали альтернативное месторасположение файлов, нам

необходимо изменить пути к "logcheck.hacking", "logcheck.violations",

"logcheck.ignore", "logcheck.violations.ignore" и "logtail" в основном скрипте

logcheck.sh. Скрипт файл для Logcheck "/usr/bin/logcheck.sh" позволяет

настроить опции, которые модифицируют пути и действия программы. Он

хорошо комментирован и очень прост.

Шаг 1.

Редактируйте файл logcheck.sh (vi /usr/bin/logcheck.sh) и измените следующее:

LOGTAIL=/usr/local/bin/logtail

Должна читаться:

LOGTAIL=/usr/bin/logtail

TMPDIR=/usr/local/etc/tmp

Должна читаться:

TMPDIR=/etc/logcheck/tmp

HACKING_FILE=/usr/local/etc/logcheck.hacking

Должна читаться:

HACKING_FILE=/etc/logcheck/logcheck.hacking

VIOLATIONS_FILE=/usr/local/etc/logcheck.violations

Должна читаться:

VIOLATIONS_FILE=/etc/logcheck/logcheck.violations

VIOLATIONS_IGNORE_FILE=/usr/local/etc/logcheck.violations.ignore

Должна читаться:

VIOLATIONS_IGNORE_FILE=/etc/logcheck/logcheck.violations.ignore

IGNORE_FILE=/usr/local/etc/logcheck.ignore

Должна читаться:

IGNORE_FILE=/etc/logcheck/logcheck.ignore

Шаг 2.

Поместите соответствующий элемент в crontab файл пользователя root, чтобы

Logcheck выполнялся автоматически каждый час (рекомендуется, можете

запускать его чаще или реже).

Для редактирования crontab введите следующую команду:

[root@deep /]# crontab -e

И добавьте следующую строку в crontab:

# Ежечасная проверка системных журналов на предмет

# нарушений защиты и необычной активности.

00 * * * * /usr/bin/logcheck.sh

ЗАМЕЧАНИЕ. Запомните, что Logcheck не присылает отчеты по электронной

почте, если ему нечего сказать.

Проинсталлированные файлы.

> /etc/logcheck

> /usr/bin/logcheck.sh

> /etc/logcheck/tmp

> /etc/logcheck/logcheck.hacking

> /etc/logcheck/logcheck.violations

> /etc/logcheck/logcheck.violations.ignore

> /etc/logcheck/logcheck.ignore

> /usr/bin/logtail

> /var/log/messages.offset

> /var/log/secure.offset

> /var/log/maillog.offset

| Назад |

Оглавление |

Вперед |

Linux PortSentry

Краткий обзор.

Брандмауэры помогают нам защитить сеть от вторжений. С

их помощью мы выбираем какие порты открыть, а какие нет. Никто снаружи

нашей сети не владеет информацией об этом, но может попытаться

организовать атаку при помощи программ сканирования портов. Они покажут

какие порты у нас открыты.

Как сказано во введение к PortSentry:

Сканирование портов это симптом больших проблем, которые вас ждут. Это

часто является предвестником атак. PortSentry - это программа созданная для

определения и ответа на сканирование портов в реальном времени. Когда

сканирование обнаружено могут последовать следующие ответы:

- занесение информации об инциденте в системный журнал через syslog().

- Компьютер замеченный в сканировании автоматически заносится в файл

"/etc/host.deny" для TCP Wrappers.

- Локальный компьютер автоматически перенастраивается, чтобы направлять

весь трафик от атакующего на несуществующий компьютер.

- Локальный компьютер автоматически перенастраивается, чтобы

блокировать все пакеты от атакующего пакетным фильтром.

Цель этой программы - дать администратору информацию о том, что их сервер

исследуется.

Эти инструкции предполагают.

Unix-совместимые команды.

Путь к исходным кодам "/var/tmp" (возможны другие варианты).

Инсталляция была проверена на Red Hat Linux 6.1 и 6.2.

Все шаги инсталляции осуществляются суперпользователем "root".

PortSentry версии 1.0

Пакеты.

Домашняя страница Logcheck: http://www.psionic.com/abacus/portsentry/

Вы должны скачать: portsentry-1.0.tar.gz

Тарбол.

Хорошей идеей будет создать список файлов установленных в вашей системе до

инсталляции PortSentry и после, в результате, с помощью утилиты diff вы

сможете узнать какие файлы были установлены. Например,

До инсталляции:

find /* > Portsentry1

После инсталляции:

find /* > Portsentry2

Для получения списка установленных файлов:

diff Portsentry1 Portsentry2 > Portsentry-Installed

Раскрываем тарбол (tar.gz).

[root@deep /]# cp portsentry-version.tar.gz /var/tmp/

[root@deep /]# cd /var/tmp

[root@deep tmp]# tar xzpf portsentry-version.tar.gz

Компиляция и оптимизация.

Вы должны редактировать файл "Makefile" PortSentry, чтобы определить

инсталляционные пути, флаги компиляции и оптимизации для вашей системы.

Место, куда будет установлен PortSentry должно соответствовать структуре

расположения системных файлов Red Hat.

Шаг 1.

Переместитесь в новый каталог PortSentry и выполните следующие команды:

Редактируйте файл Makefile (vi Makefile) и измените следующие строки:

CC = cc

Должна читаться:

CC = egcs

CFLAGS = -O

Должна читаться:

CFLAGS = -O9 -funroll-loops -ffast-math -malign-double -mcpu=pentiumpro -march=pentiumpro -fomit-frame-pointer -fno-exceptions -Wall

INSTALLDIR = /usr/local/psionic

Должна читаться:

INSTALLDIR = /usr/ psionic

Вышеприведенные изменения настраивают на использование компилятора egcc,

включают оптимизационные флаги подходящие для вашей системы и

определяют месторасположение файлов PortSentry, которое вы выберите.

Шаг 2.

Так как мы использовали альтернативное месторасположение файлов (не

/usr/local/psionic), нужно изменить путь к конфигурационному файлу PortSentry

в основном заголовочном файле "portsentry_config.h".

Перемещаемся в новый каталог PortSentry и редактируем файл

portsentry_config.h (vi portsentry_config.h), изменяя следующие строки:

#define CONFIG_FILE "/usr/local/psionic/portsentry/portsentry.conf"

Должен читаться:

#define CONFIG_FILE "/usr/psionic/portsentry/portsentry.conf"

Шаг 3

Инсталируем Portsentry на вашей системе.

[root@deep portsentry-1.0]# make linux

[root@deep portsentry-1.0]# make install

Вышеприведенныя команды будут настраивать программу на операционную

систему Linux, компилировать, создавать и в заключение инсталлировать файлы

в заданное место.

Очистка после работы

[root@deep /]# cd /var/tmp

[root@deep tmp]# rm -rf portsentry-version/ portsentry-version_tar.gz

Команда "rm", использованная выше, будет удалять все исходные коды,

которые мы использовали при компиляции и инсталляции PortSentry. Она также

удалит .tar.gz архив из каталога /var/tmp.

"/usr/psionic/portsentry/portsentry.conf" - это основной конфигурационный файл

для PortSentry; вы можете определить какие порты нужно слушать, какие IP

адреса отклонены, контролируются, игнорируются, для каких отключается

автоматический ответ и т.д. Для большей информации читайте файл

"README.install" в каталоге с исходными кодами PortSentry.

Редактируйте файл portsentry.conf (vi /usr/psionic/portsentry.conf) и

проверьте/измените опции, которые вам нужны:

# Конфигурация PortSentry

#

# $Id: portsentry.conf,v 1.13 1999/11/09 02:45:42 crowland Exp crowland $

#

# ВАЖНОЕ ЗАМЕЧАНИЕ: Вы не можете добавить пробелы между номерами

# портов.

#

# По умолчанию настройки портов позволяют захватывать большое количество

# основных проверок

#

# Все элементы должны быть в кавычках.

#######################

# Конфигурации портов #

#######################

#

#

# Несколько примеров настроены для классического и основного Stealth

# режимов

#

# Я люблю всегда сохранить некоторые порты в нижнем конце диапазона.

# Это позволит быстро обнаружить последовательное сканирование портов

# и обычно эти порты не используются (например, tcpmux порт 1)

#

# ** Пользователи X-Windows **: Если вы запускаете X на вашем сервере, вам

# нужно быть уверенным, что PortSentry не привязан к порту 6000 (или порту

# 2000 для пользователей OpenWindows).

# Сделав это вы обеспечите правильный старт X-клиента.

#

# Эти привязанные порты игнорируются для режима Advanced Stealth Scan

# Detection Mode.

#

# Раскомментируйте это для чрезвычайного анализа:

#TCP_PORTS="1,7,9,11,15,70,79,80,109,110,111,119,138,139,143,512,513,514,515

,540,635,1080,1524,2000,2001,4000,4001,5742,6000,6001,6667,12345,12346,20034,

30303,32771,32772,32773,32774,31337,40421,40425,49724,54320"

#UDP_PORTS="1,7,9,66,67,68,69,111,137,138,161,162,474,513,517,518,635,640,64

1,666,700,2049,32770,32771,32772,32773,32774,31337,54321"

#

# Используйте их, если вы только хотите знать:

TCP_PORTS="1,11,15,79,111,119,143,540,635,1080,1524,2000,5742,6667,12345,

12346,20034,31337,32771,32772,32773,32774,40421,49724,54320"

UDP_PORTS="1,7,9,69,161,162,513,635,640,641,700,32770,32771,32772,32773,3

2774,31337,54321"

#

# Используйте это только для bare-bones

#TCP_PORTS="1,11,15,110,111,143,540,635,1080,524,2000,12345,12346,20034,32

771,32772,32773,32774,49724,54320"

#UDP_PORTS="1,7,9,69,161,162,513,640,700,32770,32771,32772,32773,32774,313

37,54321"

###########################################

# Опции Advanced Stealth Scan Detection #

###########################################

#

# Это номера портов, которые PortSentry должен контролировать в

# Advanced mode.

# Любые порты "ниже" этого числа будут контролироваться. Оставьте это

# для контроля всего ниже 1023.

#

# На многих Linux системах нельзя привязать порты выше 61000. Это

# потому, что эти порты используются как часть IP маскарадинга. Я не

# рекомендую вам привязываться к этим номерам портов. Реальность: Я не

# рекомендую использовать порты за 1023, так как это будет приводить к

# ошибочным предупреждениям. Вы были предупреждены!

# Не пишите мне если у вас возникли проблемы, потому что я просто

# высказываю вам свое мнение. Не используйте выше 1023 порта.

#

#

ADVANCED_PORTS_TCP="1023"

ADVANCED_PORTS_UDP="1023"

#

# Это поле говорит PortSentry, что порты (за исключением прослушиваемых

# демонами) игнорируются. Это полезно для услуг, вызываемых ident,

# например FTP, SMTP и wrappers, которые могут остаться не

# запущенными.

#

# По установленным здесь портам PortSentry будет просто не отвечать

# на входящие запросы. Фактически, PortSentry будет их обрабатывать как

# будто они привязаны к демонам. Заданные по умолчанию порты могут

# выступать в отчетах, как возможно ложные сигналы тревоги и

# вероятно должны быть оставлены для всез кроме особо изолированных систем

#

# TCP ident и NetBIOS сервисы

ADVANCED_EXCLUDE_TCP="113,139"

# UDP route (RIP), NetBIOS, bootp broadcasts.

ADVANCED_EXCLUDE_UDP="520,138,137,67"

######################

# Конфигурационные файлы #

######################

#

# Игнорируемые компьютеры

IGNORE_FILE="/usr/psionic/portsentry/portsentry.ignore"

# Компьютеры, которым было отказано в доступе (из истории работы)

HISTORY_FILE="/usr/psionic/portsentry/portsentry.history"

# Компьютеры доступ которым заблокирован только в этой сессии

# (времмено до следующей перезагрузки)

BLOCKED_FILE="/usr/psionic/portsentry/portsentry.blocked"

###################

# Опции ответов #

###################

# Опции ликвидации атакующего. Каждое из этих действий будет

# выполняться если будет обнаружена атака. Если вы не хотите отдельную

# опцию, то комментируйте ее и она будет пропущена.

#

# Переменная $TARGET$ будет замещена целью атаки, когда атака обнаружена.

# Переменная $PORT$ будет заменятьс портом, который был сканирован.

#

##################

# Опции игнорирования #

##################

# Эти опции позволяют вам допустить автоматический параметры ответа для

# UDP/TCP. Это бывает полезно, если вы хотите получить предупреждение о

# соединениях, но не хоти реагировать на определенный протокол.

# Для предотвращения возможных Denial of service атак через UDP и

# определение stealth сканирования для TCP, вы можете пожелать отключить

# блокирование, но оставить предупреждение.

# Лично я предпочитаю ждать начала возникновения проблем до того как

# что-нибудь предпринять, так как большинство атакующих ничего не делают.

# Третья опция позволяет вам запускать внешнюю команду в случае

# сканирования. Это может быть полезно, например, для администраторов,

# которые хотят блокировать TCP, но для UDP будет высылаться

# предупреждения и т.д.

#

#

# 0 = Не блокировать UDP/TCP сканирование.

# 1 = Блокировать UDP/TCP сканирование.

# 2 = Запуск внешней команды (KILL_RUN_CMD)

BLOCK_UDP="1"

BLOCK_TCP="1"

###################

# Сброс маршрутов #

###################

# Эти команды используются для удаления маршрута или

# хоста в локальную таблицу фильтрации.

#

# Шлюз (333.444.555.666) идеально должен быть неработающий хост

# в локальной подсети. На некоторых хостах вместо него используется

# localhost (127.0.0.1), что дает тот же эффект. ЗАМЕТИМ ЧТО

# 333.444.555.66 НЕ БУДЕТ РАБОТАТЬ, ИЗМЕНИТЕ ЭТО!!

#

# ВСЕ ОПЦИИ ОТКЛЮЧЕНИЯ МАРШРУТОВ ИЗНАЧАЛЬНО

# ЗАКОММЕНТИРОВАНЫ. Убедитесь, что вы раскомменировали

# правильные строки для вашей ОС. Если вашей ОС нет в списке

# и вы точно знаете команды сбрасывающие маршруты, то,

# пожалуйста, пришлите их мне. ТОЛЬКО ОДНА KILL_ROUTE ОПЦИЯ

# МОЖЕТ БЫТЬ ИСПОЛЬЗОАНА ОДНОВРЕМЕННО, ТАК ЧТО

# НЕ РАСКОММЕНТИРУЙТЕ БОЛЬШЕ ОДНОЙ СТРОКИ.

#

# ЗАМЕЧАНИЕ: route команды это наименее оптимальная дорога блокирования

# и она не предоставляет полной защиты от UDP атак и

# будет спокойно создавать предупреждения для UDP и stealth сканирований.

# Я всегда рекомендую вам использовать пакетный фильтр, потому что это

# соответствует замыслу.

#

# Общий

#KILL_ROUTE="/sbin/route add $TARGET$ 333.444.555.666"

# Общий для Linux

#KILL_ROUTE="/sbin/route add -host $TARGET$ gw 333.444.555.666"

# Новые версии Linux поддерживают сейчас флаг reject. Это лучше, чем

# вышестоящая опция

KILL_ROUTE="/sbin/route add -host $TARGET$ reject"

# Общие для BSD (BSDI, OpenBSD, NetBSD, FreeBSD)

#KILL_ROUTE="/sbin/route add $TARGET$ 333.444.555.666"

# Общий для Sun

#KILL_ROUTE="/usr/sbin/route add $TARGET$ 333.444.555.666 1"

# NEXTSTEP

#KILL_ROUTE="/usr/etc/route add $TARGET$ 127.0.0.1 1"

# FreeBSD (Оттестировано не достаточно хорошо)

#KILL_ROUTE="route add -net $TARGET$ -netmask 255.255.255.255 127.0.0.1 -blackhole"

# Digital UNIX 4.0D (OSF/1 / Compaq Tru64 UNIX)

#KILL_ROUTE="/sbin/route add -host -blackhole $TARGET$ 127.0.0.1"

# Общие HP-UX

#KILL_ROUTE="/usr/sbin/route add net $TARGET$ netmask 255.255.255.0

127.0.0.1"

##

# Использование пакетного фильтра более предпочтительный метод. Ниже

# перечисленные строки подходят для многих ОС. Помните, вы можете

# раскомментировать только одну строку.

# Опции KILL_ROUTE.

##

###############

# TCP Wrappers#

###############

# Этот текст описывает внесение в файл hosts.deny для использования wrappers.

# Зжесь приводятся два формата TCP wrappers:

#

# Формат 1: Старый стиль - по умолчанию, когда хост не допускает обработки

# параметров.

#

KILL_HOSTS_DENY="ALL: $TARGET$"

#

# Формат 2: Новый стиль - включены расширенной обработки.

# Вы можете просмотреть опции расширенной обработки, чтобы

# быть уверенными, что все перед символами "%" стоит символ "\"

# (например, \%c \%h )

#

#KILL_HOSTS_DENY="ALL: $TARGET$ : DENY"

###################

# Внешние команды #

###################

# Эта команда выполняется когда хост подключен, это может быть то, что вам

# нужно (пэйджер и т.д.). Эта команда выполняется перед очисткой маршрута.

# Я НЕ РЕКОМЕНДУЮ ПОМЕЩАТЬ КАКИЕ-ЛИБО КАРАТЕЛЬНЫЕ

# ДЕЙСТВИЯ ПРОТИВ ХОСТА СКАНИРУЮЩЕГО ВАС. TCP/IP это

# протокол без подтверждения подлинности и люди могут организовать

# сканирование из ниоткуда. Единственное, что можно безопасно запустить

# это скрипт обратной проверки, который использует классический -tcp режим.

This

# Этот режим требует полного соединения и очень труден для обмана (spoof).

#

#KILL_RUN_CMD="/some/path/here/script $TARGET$ $PORT$"

#####################

# Значение триггеров сканирования #

#####################

# Введите число соединений к портам, когда вам будет дано предупреждение.

# По умолчанию значение равно 0 - незамедлительная реакция.

# Значения 1 или 2 будут уменьшать количество ложных срабатываний. В более

# высоком значение нет необходимости. Это значение должно быть определено,

# но как правило можно оставить 0.

#

# ЗАМЕЧАНИЕ: Если вы используете продвинутые опции определения, вам

# нужно быть внимательным, чтобы не создать ситуацию "спускового крючка,

# требующего легкого нажатия". Поскольку расширенный режим будет

# реагировать на любой удаленный компьютер соединяющийся с интервалом

# ниже определенного здесь, вы при определенных обстоятельствах

# действительно разорвете что-нибудь. (например, кто-то невинно пытается

# соединиться с вами через SSL [TCP порт 443] и вы сразу блокируете его).

# Так что будьте внимательны.

#

SCAN_TRIGGER="0"

######################

# Секция заголовка (banner) порта #

######################

#

# Введите здесь текст, который вы хотите показать человеку отключаемого

# PortSentry. Я не рекомендую насмехаться над человек, так как это может его

# разозлить. Оставьте эти строки закомментироваными, чтобы отключить эту

# возможность.

#

# Режим определения Stealth сканирования не использует эту возможность.

#

PORT_BANNER="** UNAUTHORIZED ACCESS PROHIBITED *** YOUR

CONNECTION ATTEMPT HAS

BEEN LOGGED. GO AWAY."

# EOF

Сейчас, вы должны проверить/изменить права установленные по умолчанию из

соображения безопасности:

[root@deep /]# chmod 600 /usr/psionic/portsentry/portsentry.conf

Конфигурирование файла "/usr/psionic/portsentry/portsentry.ignore".

В файл "/usr/psionic/portsentry/portsentry.ignore" вы добавляете компьютеры,

которые должны быть проигнорированы если они соединяются к порту. Он

всегда должен содержать localhost адрес (127.0.0.1) и адреса локальных машин. Не

рекомендуется помещать в него все компьютеры из вашей локальной сети.

Редактируйте фай portsentry.ignore file (vi /usr/psionic/portsentry.ignore) и

добваьте в него все хосты, которые будут пропущены:

# Положите сюда адреса хостов, которые мы никогда не будем блокировать.

# Здесь должны находится адреса всех локальных интерфейсов на

# защищаемом сервере (например, virtual host, mult-home)

# Сохраните здесь 127.0.0.1 и 0.0.0.0.

127.0.0.1

0.0.0.0

Сейчас, мы должны проверить/изменить права доступа из соображений

безопасности:

[root@deep /]# chmod 600 /usr/psionic/portsentry/portsentry.ignore

Программа PortSentry может быть сконфигурирована для работы в шести

различных режимах, но запущена только для проверки одного протокольного

режима за раз. Чтобы было более правильно, вы можете запустить одни TCP

режим и один UDP режим, так как два TCP и один UDP, для примера, не

работает. Доступные режимы:

?portsentry -tcp (основной port-bound TCP режим)

?portsentry -udp (основной port-bound UDP режим)

?portsentry -stcp (определение Stealth TCP сканирования)

?portsentry -atcp (продвинутое определение TCP stealth сканирования)

?portsentry -sudp (определение "Stealth" UDP сканирования)

?portsentry -audp (продвинутое определение UDP сканирования)

В моем случае я предпочитаю запускать TCP в протокольном режиме "продвинутое определение TCP

stealth сканирования " и UDP в протокольном режиме "определение Stealth UDP

сканирования ". Для получения большей информации о

других протокольных режимах пожалуйста читайте "README.install" и

"README.stealth" файлы в каталоге с исходными кодами PortSentry.

Для TCP режима я выбираю:

- atcp - продвинутое определение TCP stealth сканирования

В режиме продвинутого определения TCP stealth сканирования, PortSentry будет

вначале смотреть какие порты вы запустили на сервере, а затем выведет их из

под наблюдения и начнет следить за остальными портами. Это очень полезно и

очень быстро реагирует на сканирование портов. Этот режим, также,

потребляет мало времени CPU.

Для UDP режима я выбрал:

-sudp - режим определения "Stealth" UDP сканирования

В режиме определения "Stealth" UDP сканирования UDP порты сперва будут

формироваться в список, а затем контролироваться.

Для запуска PortSentry в двух вышеприведенных режимах используйте

команды:

[root@deep /]# /usr/psionic/portsentry/portsentry -atcp

[root@deep /]# /usr/psionic/portsentry/portsentry -sudp

ЗАМЕЧАНИЕ: Вы можете добавить вышеприведенные строки в файл

"/etc/rc.d/rc.local", чтобы они автоматически запускались при каждой

перезагрузке системы.

Инсталлированные файлы.

> /usr/psionic

> /usr/psionic/portsentry

> /usr/psionic/portsentry/portsentry.conf

> /usr/psionic/portsentry/portsentry.ignore

> /usr/psionic/portsentry/portsentry

| Назад |

Оглавление |

Вперед |

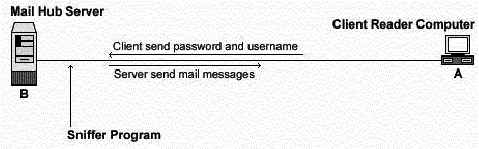

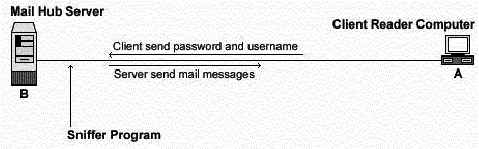

Краткий обзор.

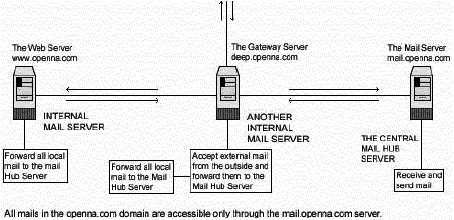

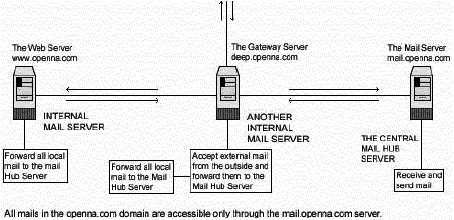

Как было написано во 2 главе "Инсталляция вашего Linux сервера", многие

сетевые сервисы, включая, но не ограничиваясь, telnet, rsh, rlogin или rexec,

уязвимы к электронному прослушиванию. В результате, любой человек,

имеющий доступ к компьютеру в вашей сети, может прослушивать сообщения

и перехватывать пароли и другую полезную информацию, проходящую по сети

в открытом виде. Программа telnet необходима для решения ежедневных

административных задач, но она не безопасна, так как передает через сеть

пароли в открытом виде. Чтобы решить эту проблему необходима программа,

которая заменит нам telnet. К счастью такая программа есть, это OpenSSH -

настоящая и безопасная замена старых и небезопасных программ удаленного

доступа, таких как telnet, rlogin, rsh, rdist или rcp.

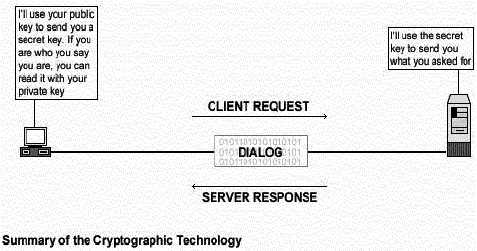

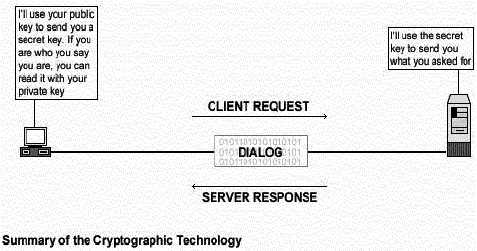

Согласно официальному OpenSSH README файлу:

Ssh (Secure Shell) - это программа для подключения к компьютерам через сеть,

выполнения команд на удаленных машинах и перемещения файлов из одного

компьютера на другой. Она предоставляет строгую аутентификацию и

безопасную передачу информации по незащищенным каналам. Ssh

предназначен заменить rlogin, rsh, rcp и rdist.

В нашей конфигурации мы будем настраивать OpenSSH на поддержку tcp-wrappers

(inetd superserver) для улучшения безопасности уже безопасной программы и

чтобы не запускать ее как демон. В результате, когда клиент пытается

соединиться с сервером, ssh будет запущен TCP-WRAPPER-ом для его

аутентификации и авторизации перед тем, как разрешить подключение.

OpenSSH - это свободно-распространяемая замена SSH1, в которой были

удалены все патентозависимые алгоритмы (во внешние библиотеки), все

известные ошибки в безопасности и добавлены новые возможности. Мы

рекомендуем вам использовать OpenSSH вместо SSH1 (свободно-

распространяемый, но содержащий ошибки) или SSH2, который изначально

тоже был бесплатным, но сейчас поставляется под коммерческой лицензией.

Для тех, кто использует SSH2 от компании Datafellows, мы описываем в этой

книге обе версии, начиная с OpenSSH.

Эти инструкции предполагают.

Unix-совместимые команды.

Путь к исходным кодам "/var/tmp" (возможны другие варианты).

Инсталляция была проверена на Red Hat Linux 6.1 и 6.2.

Все шаги инсталляции осуществляются суперпользователем "root".

OpenSSH версии 1.2.3

Пакеты.

Домашняя страница OpenSSH: http://violet.ibs.com.au/openssh/

Вы должны скачать: openssh-1.2.3.tar.gz

Необходимые условия.

OpenSSH требует, чтобы был установлен пакет zlib-devel, который содержит

заголовочные файлы и библиотеки нужные программам, использующим

библиотеки zlib компрессии и декомпрессии. Если это не так, то установите его

с вашего Red Hat Linux 6.1 или 6.2 CD-ROM.

Чтобы узнать установлен ли у вас zlib-devel дайте команду:

[root@deep /]# rpm -qi zlib-devel

package zlib-devel is not installed

Для инсталляции zlib-devel дайте следующие комнады:

[root@deep /]# mount /dev/cdrom /mnt/cdrom/

[root@deep /]# cd /mnt/cdrom/RedHat/RPMS/

[root@deep RPMS]# rpm -Uvh gd-devel-version.i386.rpm

gd ##################################################

[root@deep RPMS]# rpm -Uvh zlib-devel-version.i386.rpm

zlib-devep ##################################################

[root@deep RPMS]# cd /; umount /mnt/cdrom/

OpenSSL, необходимая для включения поддержки SSL в OpenSSH, тоже должна

быть установлена на вашей системе.

ЗАМЕЧАНИЕ. Для того, чтобы получить большую информацию об OpenSSL

сервере читайте соответствующую главу этой книги. Даже если вам не нужно

использовать OpenSSL для создания и хранения зашифрованных файлов

ключей, все равно для правильной работы OpenSSH требуются библиотеки

OpenSSL.

Тарболы.

Хорошей идеей будет создать список файлов установленных в вашей системе до

инсталляции OpenSSH и после, в результате, с помощью утилиты diff вы

сможете узнать какие файлы были установлены. Например,

До инсталляции:

find /* > OpenSSH1

После инсталляции:

find /* > OpenSSH2

Для получения списка установленных файлов:

diff OpenSSH1 OpenSSH22 > OpenSSH-Installed

Раскройте тарбол:

[root@deep /]# cp openssh-version.tar.gz /var/tmp

[root@deep /]# cd /var/tmp

[root@deep tmp]# tar xzpf openssh-version.tar.gz

Компиляция и оптимизация.

Шаг 1.

Переместитесь в новый каталог OpenSSH и выполните следующие команды:

CC="egcs" \

CFLAGS="-O9 -funroll-loops -ffast-math -malign-double -mcpu=pentiumpro -

march=pentiumpro -fomit-frame-pointer -fno-exceptions" \

./configure \

--prefix=/usr \

--sysconfdir=/etc/ssh \

--with-tcp-wrappers \

--with-ipv4-default \

--with-ssl-dir=/usr/include/openssl

Вышеприведенные опции говорят OpenSSH следующее:

Вкомпилировать libwrap и включить поддержку TCP Wrappers (/etc/hosts.allow|deny)

Заблокировать длительные задержки при разрешении имен под Linux/glibc-2.1.2

для улучшения времени соединения

Определить месторасположение OpenSSL

Шаг 2.

Сейчас мы должны компилировать и инсталлировать OpenSSH на сервере:

[root@deep openssh-1.2.3]# make

[root@deep openssh-1.2.3]# make install

[root@deep openssh-1.2.3]# make host-key

[root@deep openssh-1.2.3]# install -m644 contrib/redhat/sshd.pam /etc/pam.d/sshd

make - компилирует исходные коды в двоичные файлы;

make install - инсталлирует исполняемы и вспомогательные файлы

make host-key - создает ключ сервера

install - инсталлирует PAM поддержку на Red Hat Linux, которая сейчас имеет

больше возможностей, чем популярный пакет из коммерческого ssh-1.2.x.

Очистка после работы.

[root@deep /]# cd /var/tmp

[root@deep tmp]# rm -rf openssh-version/ openssh-version.tar.gz

Команда "rm", использованная выше, будет удалять все исходные коды,

которые мы использовали при компиляции и инсталляции OpenSSH. Она также

удалит .tar.gz архив.

Все программное обеспечение, описанное в книге, имеет определенный каталог

и подкаталог в архиве "floppy.tgz", включающей все конфигурационные файлы

для всех программ. Если вы скачаете этот файл, то вам не нужно будет вручную

воспроизводить файлы из книги, чтобы создать свои файлы конфигурации.

Скопируйте файл из архива и измените его под свои требования. Затем

поместите его в соответствующее место на сервере, так как это показано ниже.

Файл с конфигурациями вы можете скачать с адреса:

http://www.openna.com/books/floppy.tgz

Для запуска OpenSSH клиента/сервера следующие файлы должны быть созданы

или скопированы в нужный каталог:

Копируйте ssh_config в каталог "/etc/ssh/".

Копируйте sshd_config в каталог "/etc/ssh/".

Копируйте sshd в каталог "/etc/pam.d/".

Вы можете взять эти файлы из нашего архива floppy.tgz.

Настройка файла "/etc/ssh/ssh_config".

Файл "/etc/ssh/ssh_config" это конфигурационный файл для OpenSSH,

действующий в масштабах системы, который определяет опции изменяющие

действия клиентских программ. Он содержит пары ключ-значение, одну на

строку, не зависящие от регистра. Здесь описаны наиболее важные ключи

влияющие на безопасность; полный список вы можете найти на стрнице руководства (man)

для ssh (1).

Редактируйте файл ssh_config (vi /etc/ssh/ssh_config) и добавьте/или измените

следующие параметры:

# Site-wide defaults for various options

Host *

ForwardAgent no

ForwardX11 no

RhostsAuthentication no

RhostsRSAAuthentication no

RSAAuthentication yes

PasswordAuthentication yes

FallBackToRsh no

UseRsh no

BatchMode no

CheckHostIP yes

StrictHostKeyChecking no

IdentityFile ~/.ssh/identity

Port 22

Cipher blowfish

EscapeChar ~

Host *

Опция "Host" ограничивает влияние всех нижестоящих объявлений и опций

только на компьютеры соответствующих шаблону приведенному после

ключевого слова. "*" подразумевает все компьютеры. При помощи этой опции

вы сможете в одном файле определить параметры для разных удаленных

машин.

ForwardAgent no

Опция "ForwardAgent" определяет какой агент установления подлинности

соединения должен быть направлен на удаленную машину.

ForwardX11 no

Опция "ForwardX11" для людей, которые используют Xwindow GUI и хотят

автоматически перенаправлять сессии X11 на удаленную машину. Так как мы

устанавливали сервер и не инсталлировали GUI, мы можем спокойно

выключить эту опцию.

RhostsAuthentication no

Опция "RhostsAuthentication" определяет можем ли мы использовать

аутентификацию, базирующуюся на rhosts. Так как она не безопасна, то мы

отключаем ее.

RhostsRSAAuthentication no

Опция "RhostsRSAAuthentication" определяет использовать ли rhosts

аутентификацию совместно с RSA host аутентификацией или нет.

RSAAuthentication yes

Опция "RSAAuthentication" определяет использовать RSA аутентфикацию или

нет. Эта опция должна быть установлена в "yes" для лучшей безопасности

ваших сессий. RSA использует пару из общедоступного и личного ключей,

созданную при помощи утилиты ssh-keygen1.

PasswordAuthentication yes

Опция "PasswordAuthentication" определяет можем ли мы использовать

аутентификацию, базирующуюся на паролях, или нет. Для большей

безопасности эта опция должна быть установлена в "yes".

FallBackToRsh no

Опция "FallBackToRsh" определяет, что если соединение с демоном ssh

завершилось ошибкой, должен ли автоматически использоваться rsh.

Запомните, что сервис rsh небезопасен, поэтому эту опцию устанавливаем в no.

UseRsh no

Опция "UseRsh" определяет, что сервис rlogin/rsh должен использоваться на

этом компьютере. Как и с опцией "FallBackToRsh", эта опция должна быть

установлена в "no" из соображений безопасности.

BatchMode no

Опция "BatchMode" определяет можем ли мы отключить запрос имени и пароля

при соединении. Эта опция полезна когда вы создаете скрипты и не хотите

вводить пароль. (например, скрипт, который использует команду scp для

создания резервных копий через сеть).

CheckHostIP yes

Опция "CheckHostIP" определяет будет или нет ssh дополнительно проверять IP

адрес компьютера, который подключается к серверу, для определения DNS

spoofing. Рекомендую установить эту опцию в "yes".

StrictHostKeyChecking no

Опция "StrictHostKeyChecking" определяет будет или нет ssh автоматически

добавлять новые ключи компьютера в файл $HOME/.ssh/known_host. Эта опция,

когда установлена в "yes", предоставляет максимальную защиту от атак Trojan

horse. С этой опцией должна быть проведена одна процедура. Вначале она

устанавливается в "no", чтобы ключи с обычно используемых компьютеров

были собраны в файле, а затем нужно установить ее в "yes", чтобы

воспользоваться ее дополнительными возможностями.

IdentityFile ~/.ssh/identity

Опция "IdentityFile" определяет альтернативный идентичный файл RSA

идентификации для чтения. Много идентичных файлов может быть определено

с помощью этой опции.

Port 22

Опция "Port" опередляет какой порт используется для ssh соединений на

удаленном компьютере. По умолчанию он равен 22.

Cipher blowfish

Опция "Cipher" определяет какой шифр должен быть использован для

шифрования сессии. blowfish использует 64-битные блоки и ключи до 448 бит.

EscapeChar ~

Опция "EscapeChar" определяет сессионный знак перехода в приостановленное

состояние.

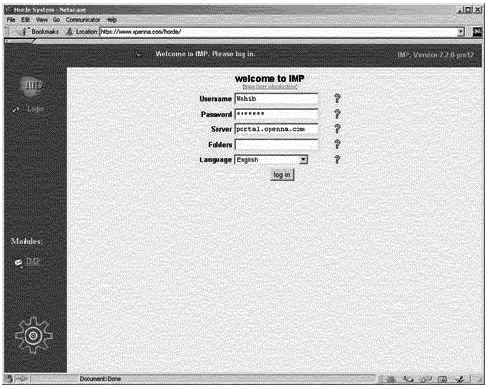

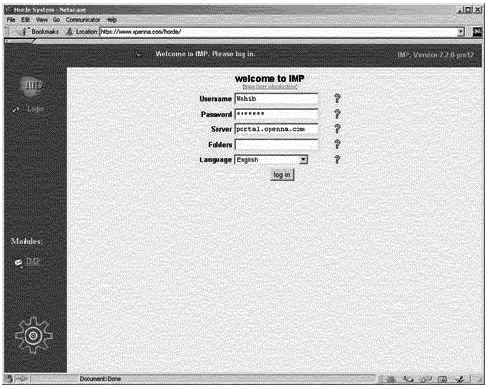

Настройка файла "/etc/ssh/sshd_config".

Файл "/etc/ssh/sshd_config" - это конфигурационный файл для OpenSSH,

действующий в масштабах системы, который определяет опции изменяющие

действия демона. Он содержит пары ключ-значение, одну на строку, не

зависящие от регистра. Здесь описаны наиболее важные ключи влияющие на

безопасность sshd; полный список вы можете найти на странице руководства к sshd (8).

Редактируйте файл sshd_config (vi /etc/ssh/sshd_config) и добавьте/или измените

следующие параметры:

# This is ssh server systemwide configuration file.

Port 22

ListenAddress 192.168.1.1

HostKey /etc/ssh/ssh_host_key

ServerKeyBits 1024

LoginGraceTime 600

KeyRegenerationInterval 3600

PermitRootLogin no

IgnoreRhosts yes

IgnoreUserKnownHosts yes

StrictModes yes

X11Forwarding no

PrintMotd yes

SyslogFacility AUTH

LogLevel INFO

RhostsAuthentication no

RhostsRSAAuthentication no

RSAAuthentication yes

PasswordAuthentication yes

PermitEmptyPasswords no

AllowUsers admin

Port 22

Опция "Port" определяет какой порт слушает ssh демон для входящих

соединений. По умолчанию - 22.

ListenAddress 192.168.1.1

Опция "ListenAddress" определяет IP адрес интерфейса к которому подключен

сокет ssh демона. По умолчанию это "0.0.0.0"; для улучшения безопасности вы

можете ограничиться только одним адресом.

HostKey /etc/ssh/ssh_host_key

Опция "HostKey" определяет место содержащее приватный ключ сервера.

ServerKeyBits 1024

Опция "ServerKeyBits" определяет как много бит используется в ключе сервера.

Эти биты используются когда демон стартует для генерации RSA ключа.

LoginGraceTime 600

Опция "LoginGraceTime" определяет как долго в секундах после соединения

сервер ждет правильной регистрации до его разрыва.

KeyRegenerationInterval 3600

Опция "KeyRegenerationInterval" определяет как долго в секундах сервер

должен ждать перед автоматической регенерацией своего ключа. Эта опция

защиты предназначена для предотвращения расшифровки захваченного сеанса

связи.

PermitRootLogin no

Опция "PermitRootLogin" определяет может ли root подключаться, используя

ssh. Никогда не говорите "yes" в этой опции.

IgnoreRhosts yes

Опция "IgnoreRhosts" определяет должны ли файлы rhosts или shosts

использоваться при аутентификации. Из соображений безопасности

рекомендуется не использовать эти файлы.

IgnoreUserKnownHosts yes

Опция "IgnoreUserKnownHosts" определяет должен ли ssh демон игнорировать

пользователей "$HOME/.ssh/known_hosts" во время RhostsRSAAuthentication.

StrictModes yes

Опция "StrictModes" определяет должен ли ssh проверять права пользователей в

их домашних каталогах и файлы rhosts перед тем, как пустить на сервер. Эта

опция должна всегда быть установлена в "yes", потому что иногда пользователи

могут случайно оставить свои каталоги и файлы открытыми всем для записи.

X11Forwarding no

Опция "X11Forwarding" определяет должен ли сервер перенаправлять X11

пакеты или нет. Так как мы установили сервер без GUI, то эту опцию

устанавливаем в no.

PrintMotd yes

Опция "PrintMotd" определяет должен ли ssh демон печатать содержимое файла

"/etc/motd", когда пользователь входит на сервер. Файл "/etc/motd" также

известен как "сообщение дня".

SyslogFacility AUTH

Опция "SyslogFacility" определяет с какого средства (facility) поступают

сообщения в syslog от sshd. facility представляет подсистему, которая создает

сообщение, в нашем случае AUTH.

LogLevel INFO

Опция "LogLevel" определяет уровень важности сообщения поступающего

системе syslog от sshd. INFO - хороший выбор. Смотрите страницу man для sshd

для получения большей информации о других возможностях.

RhostsAuthentication no

Опция "RhostsAuthentication" определяет может ли sshd использовать rhosts

аутентификацию. Так как rhosts аутентификация небезопасна, то мы не

используем эту опцию.

RhostsRSAAuthentication no

Опция "RhostsRSAAuthentication" определяет можно ли использовать rhosts

аутентификацию вместе с RSA аутентификацией.

RSAAuthentication yes

Опция "RSAAuthentication" определяет можно ли использовать RSA

аутентификацию. Эта опция должна быть установлена в "yes" для лучшей

безопасности. RSA использует пару из общедоступного и личного ключей,

созданных с помощью утилиты ssh-keygen1.

PasswordAuthentication yes

Опция "PasswordAuthentication" определяет можно ли использовать

аутентификацию по паролю. Для лучшей защищенности эта опция должна быть

установлена в "yes".

PermitEmptyPasswords no

Опция "PermitEmptyPasswords" определяет позволяет ли сервер входить на

сервер с бюджетов с пустыми паролями. Если вы используете утилиту "scp" для

автоматического создания резервных копий через сеть, то нужно установить эту

опцию в "yes".

AllowUsers admin

Опция "AllowUsers" определяет и контролирует какие пользователи могут

использовать ssh сервис. Для разделения нескольких имен используйте

пробелы.

Tcp-Wrappers может быть использован для запуска и остановки вашего ssh

сервиса. Перед выполнением inetd читает информацию из конфигурационного

файла /etc/inetd.conf.

Шаг 1.

Редактируйте файл inetd.conf (vi /etc/inetd.conf) и добавьте в него следующую

строку:

ssh stream tcp nowait root /usr/sbin/tcpd sshd -i

ЗАМЕЧАНИЕ. Параметр '"-i" говорит, что sshd должен запускаться из inetd.

После редактирования файла "etc/inetd.conf" отправьте демону inetd сигнал

SIGHUP, чтобы он перечитал файл конфигурации.

[root@deep /]# killall -HUP inetd

Шаг 2.

Редактируйте файл hosts.allow file (vi /etc/hosts.allow) и добавьте следующую

строку:

sshd: 192.168.1.4 win.openna.com

Которая значит, что клиенту с IP адресом "192.168.1.4" и именем компьютера

"win.openna.com" разрешен ssh доступ к серверу.

Эти строки "демона" (для tcp-wrappers) используются sshd:

sshdfwd-X11 (если вы хотите разрешить/запретить X11-forwarding).

sshdfwd-<port-number> (для tcp-forwarding).

sshdfwd-<port-name> (номер порта определен в /etc/services. Ипсользуемый в

tcp-forwarding).

ЗАМЕЧАНИЕ. Если вы решили переключиться на использование ssh, сделайте

так, чтобы вы инсталлировали и использовали его на всех ваших серверах.

Наличие десяти защищенных серверов и одного незащищенного бесполезно.

Дополнительная документация.

Для получения большей информации, вот несколько man-страниц, которые

можно прочитать.

$ man ssh (1) - OpenSSH secure shell клиент (программа удаленного

подключения)

$ man ssh [slogin] (1) - OpenSSH secure shell клиент (клиент (программа

удаленного подключения)

$ man ssh-add (1) - добавление identities для агента аутентификации

$ man ssh-agent (1) - аутентификационный агент

$ man ssh-keygen (1) - генерация аутентификационного ключа

$ man sshd (8) - ssh демон

Шаг 1.

Создайте, локально, ваш общедоступный и персональный ключи:

[root@deep /]# su admin

[admin@deep /]$ ssh-keygen

Результат должен выглядеть примерно так:

Initializing random number generator...

Generating p: ............................++ (distance 430)

Generating q: ......................++ (distance 456)

Computing the keys...

Testing the keys...

Key generation complete.

Enter file in which to save the key (/home/admin/.ssh/identity): [Press Enter]

Enter passphrase:

Enter the same passphrase again:

Your identification has been saved in /home/admin/.ssh/identity.

Your public key is:

1024 37

149377575112519555336911203184772938622900493947151365111458061088700

017643784946768312975778431585322723612061006231460440536487184367748

423324091941848098890786099717524446977589647127757030728779973708569

993017043141563536333068888944038178461608592483844590202154102756903

055846534063365635584899765402181 admin@deep.openna.com

Your public key has been saved in /home/admin/.ssh/identity.pub

ЗАМЕЧАНИЕ. Если вы имеете несколько бюджетов, то вы можете хотеть

создать независимые ключи для них.

Вы хотите создать ключи для:

- Ваш почтовый сервер

- Ваш Веб сервер

- Ваш шлюз

Это позволит вам ограничить доступ между серверами, например не позволит

почтовому бюджету получить доступ на Веб сервер или Шлюз. Это расширяет

полную защиту, если одни из ваших аутентификационных ключей

скомпрометирован по какой-нибудь причине.

Шаг 2.

Копируйте ваш общедоступный ключ (identity.pub) на удаленный компьютер в

каталог "/home/admin/.ssh" под именем "authorized_keys".

ЗАМЧЕАНИЕ. Одним из способов копирования файла является использование

ftp команд или вам нужно послать по электронной почте ваш общедоступный

ключ администратору системы. Только включите содержимое файла

~/.ssh/identity.pub в сообщение.

Изменение вашей pass-phrase.

Вы можете изменить pass-phrase в любое время используя опцию "-p"

утилиты ssh-keygen.

[root@deep /]# su admin

[admin@deep /]$ ssh-keygen -p

Enter file key is in (/home/admin/.ssh/identity): [Press ENTER]

Enter old passphrase:

Key has comment 'admin@deep.openna.com'

Enter new passphrase:

Enter the same passphrase again:

Your identification has been saved with the new passphrase.

Команды описанные ниже мы будем часто использовать, но на самом деле их

много больше, и вы должны изучить man-страницы и документацию для

получения деталей.

Ssh

"ssh" (Secure Shell) команда предоставляющая безопасную шифрованную связь

между двумя недоверенными компьютерами через небезопасную сеть. Эта

программа для безопасного подключения к удаленной машине и выполнения

команд на ней. Она заменяет такие небезопасные программы, как telnet, rlogin,

rcp, rdist и rsh.

Для подключения к удаленной машине используйте команду:

[root@deep /]# ssh -l <login_name> <hostname>

Например:

[root@deep /]# ssh -l admin www.openna.com

admin@deep.openna.com's password:

Last login: Tue Oct 19 1999 18:13:00 -0400 from deep.openna.com

No mail.

[admin@www admin]$

Где <login_name> это имя, которое вы используете для соединения с ssh

сервером и <hostname> это имя удаленного ssh сервера.

scp

"scp" (Secure Copy) это утилита для копирования файлов из локальной системы

на удаленную и наоборот, или между двумя удаленными системами.

Для копирования файлов с удаленной системы на локулбную используйте

следующую команду:

[root@deep /]# su admin

[admin@deep /]$ scp -p <login_name@hostname>:/dir/for/file localdir/to/filelocation

Например:

[admin@deep /]$ scp1 -p admin@mail:/etc/test1 /tmp

Enter passphrase for RSA key 'admin@mail.openna.com':

test1 | 2 KB | 2.0 kB/s | ETA: 00:00:00 | 100%

Для копирования файла с локальной на удаленную систему используйте

следующую команду:

[root@deep /]# su admin

[admin@deep /]$ scp -p localdir/to/filelocation <username@hostname>:/dir/for/file

Например:

[admin@deep /]$ scp1 -p /usr/bin/test2 admin@mail:/var/tmp

admin@mail's password:

test2 | 7 KB | 7.9 kB/s | ETA: 00:00:00 | 100%

ЗАМЕЧАНИЕ. Опция "-p" говорит, что время модификации и доступа, также

как и режимы исходных файлов, должны быть сохранены и на копии. Это

обычно желательно.

Некоторые возможности использования OpenSSH

OpenSSH может использоваться для:

- Замены telnet, rlogin, rsh, rdist и rcp.

- Организации безопасного резервного копирования через сеть.

- Удаленного выполнения команд..

- Доступа к корпоративным ресурсам через Интернет.

Инсталлируемые файлы

> /etc/ssh

> /etc/ssh/ssh_config

> /etc/ssh/sshd_config

> /etc/ssh_host_key

> /etc/ssh_host_key.pub

> /usr/bin/ssh

> /usr/bin/slogin

> /usr/man/man1/ssh.1

> /usr/man/man1/scp.1

> /usr/man/man1/ssh-add.1

> /usr/man/man1/ssh-agent.1

> /usr/man/man1/ssh-keygen.1

> /usr/bin/scp

> /usr/bin/ssh-add

> /usr/bin/ssh-agent

> /usr/bin/ssh-keygen

> /usr/man/man1/slogin.1

> /usr/man/man8/sshd.8

> /usr/sbin/sshd

Бесплатные SSH клиенты для Windows

Putty

Домашняя страница Putty: http://www.chiark.greenend.org.uk/~sgtatham/putty.html

Tera Term Pro и TTSSH

Домашняя страница Tera Term Pro:

http://hp.vector.co.jp/authors/VA002416/teraterm.html

Домашняя страница TTSSH : http://www.zip.com.au/~roca/download.html

| Назад |

Оглавление |

Вперед |

Краткий обзор.

Сейчас стало ясно, что все пользователи Linux, должны использовать OpenSSH

вместо SSH2 от компании Datafellows. Однако, для пользователей и

организаций, которые хотят использовать коммерческую версию этого

программного обеспечения, мы приводим следующее описание. Это SSH2 -

коммерческая версия SSH. В нашей конфигурации мы настраиваем SSH2 на

поддержку работы с TCP-Wrappers из соображений безопасности.

Эти инструкции предполагают.

Unix-совместимые команды.

Путь к исходным кодам "/var/tmp" (возможны другие варианты).

Инсталляция была проверена на Red Hat Linux 6.1 и 6.2.

Все шаги инсталляции осуществляются суперпользователем "root".

SSH2 версии 2.0.13

Пакеты.

Домашняя страница SSH2: http://www.ssh.org/

Вы должны скачать: ssh-2.0.13.tar.gz

Тарболы.

Хорошей идеей будет создать список файлов установленных в вашей системе до

инсталляции SSH2 и после, в результате, с помощью утилиты diff вы сможете

узнать какие файлы были установлены. Например,

До инсталляции:

find /* > SSH1

После инсталляции:

find /* > SSH2

Для получения списка установленных файлов:

diff SSH1 SSH2 > SSH2-Installed

Раскройте тарбол:

[root@deep /]# cp ssh-version.tar.gz /var/tmp

[root@deep /]# cd /var/tmp

[root@deep tmp]# tar xzpf ssh-version.tar.gz

Компиляция и оптимизация.

Шаг 1.

Переместитесь в новый каталог SSH2 и выполните следующие команды:

CC="egcs" \

CFLAGS="-O9 -funroll-loops -ffast-math -malign-double -mcpu=pentiumpro -march=pentiumpro -fomit-frame-pointer -fno-exceptions" \

./configure \

--prefix=/usr \

--without-ssh-agent1-compat \

--disable-suid-ssh-signer \

--disable-tcp-port-forwarding \

--disable-X11-forwarding \

--enable-tcp-nodelay \

--with-libwrap

Вышеприведенные опции говорят SSH2 следующее:

- Не включать совместимость с ssh-agent1

- Инсталлировать ssh-signer без suid бита.

- Отключить поддержку перенаправление портов (port forwarding).

- Отключить поддержку перенаправление X11.

- Включить опцию сокета TCP_NODELAYn.

- Вкомпилировать libwrap (tcp_wrappers) поддержки.

[root@deep ssh-2.0.13]# make clean

[root@deep ssh-2.0.13]# make

[root@deep ssh-2.0.13]# make install

[root@deep ssh-2.0.13]# rm -f /usr/bin/ssh-askpass

Команда "make clean" удаляет все предыдущие следы компиляции, чтобы

избежать любых ошибок. Команда "make" компилирует все исходные файлы в

исполняемые и в заключении команда "make install" инсталлирует

двоичные и сопутствующие им файлы в определенное место.

Очистка после работы.

[root@deep /]# cd /var/tmp

[root@deep tmp]# rm -rf ssh-version/ ssh-version.tar.gz

Команда "rm", использованная выше, будет удалять все исходные коды,

которые мы использовали при компиляции и инсталляции SSH2. Она также

удалит .tar.gz архив.

Все программное обеспечение, описанное в книге, имеет определенный каталог

и подкаталог в архиве "floppy.tgz", включающей все конфигурационные файлы

для всех программ. Если вы скачаете этот файл, то вам не нужно будет вручную

воспроизводить файлы из книги, чтобы создать свои файлы конфигурации.

Скопируйте файл из архива и измените его под свои требования. Затем

поместите его в соответствующее место на сервере, так как это показано ниже.

Файл с конфигурациями вы можете скачать с адреса:

http://www.openna.com/books/floppy.tgz

Для запуска SSH2 клиента/сервера следующие файлы должны быть созданы

или скопированы в нужный каталог:

Копируйте ssh2_config в каталог "/etc/ssh2/".

Копируйте sshd2_config в каталог "/etc/ssh2/".

Копируйте sshd в каталог "/etc/pam.d/".

Вы можете взять эти файлы из нашего архива floppy.tgz.

Настройка файла "/etc/ssh2/ssh2_config".

Файл "/etc/ssh2/ssh2_config" это конфигурационный файл для SSH2,

действующий в масштабах системы, который определяет опции изменяющие

действия клиентских программ. Он содержит пары ключ-значение, записанных в одну на

строку, не зависящие от регистра. Здесь описаны наиболее важные ключи

влияющие на безопасность; полный список вы можете найти странице руководства

для ssh2 (1).

Редактируйте файл ssh2_config (vi /etc/ssh2/ssh2_config) и добавьте/или

измените следующие параметры:

# ssh2_config

# SSH 2.0 Client Configuration File

*:

Port 22

Ciphers blowfish

Compression yes

IdentityFile identification

AuthorizationFile authorization

RandomSeedFile random_seed

VerboseMode no

ForwardAgent no

ForwardX11 no

PasswordPrompt "%U's password: "

Ssh1Compatibility no

Ssh1AgentCompatibility none

NoDelay yes

KeepAlive yes

QuietMode no

Port 22<br>

Опция "Port" определяет на какой порт ssh присоединяется на удаленнный

компьютер. По умолчанию - 22.

Ciphers blowfish

Опция "Ciphers" определяет какой шифр должен быть использован для

шифрования сессии. blowfish использует 64-битные блоки и ключи до 448 бит.

Compression yes

Опция "Compression" определяет использовать ли во время сессии сжатие.

Сжате будет улучшать скорость связи и обмена файлами.

IdentityFile identification

Опция "IdentityFile" определяет альтернативное имя для пользовательского

идентификационного файла.

AuthorizationFile authorization

Опция "AuthorizationFile" определяет альтернативное имя для

пользовательского файла авторизации.

RandomSeedFile random_seed

Опция "RandomSeedFile" определяет альтернативное имя для пользовательского

файла с начальным числом для генерации псевдослучайных чисел (random seed

file).

VerboseMode no

Опция "VerboseMode" заставляет ssh2 печатать отладочные сообщения о ходе

его работы. Эта опция полезна при отладочных соединениях и проблемах с

настройками.

ForwardAgent no

Опция "ForwardAgent" определяет какой агент установления подлинности

соединения должен быть направлен на удаленную машину.

ForwardX11 no

Опция "ForwardX11" для людей, которые используют Xwindow GUI и хотят

автоматически перенаправлять сессии X11 на удаленную машину. Так как мы

устанавливали сервер и не инсталлировали GUI, мы можем спокойно

выключить эту опцию.

PasswordPrompt "%U's password: "

Опция "PasswordPrompt" определяет строку запроса пароля, которая будет

выводится пользователю, когда он подключается к системе. Переменные '%U' и

'%H' дают имя пользователя и хоста соответственно.

Ssh1Compatibility no

Опция "Ssh1Compatibility" определяет будут или нет использоваться SSH1

совместимые коды в SSH2 для ssh1 пользователей.

Ssh1AgentCompatibility none

Опция "Ssh1AgentCompatibility" определяет будет или нет направляться SSH1

агент соединений с SSH2 для пользователей ssh1.

NoDelay yes

Опция "NoDelay" определяет, что опция сокета TCP_NODELAY должна быть

включена. Рекомендуется установить ее в "yes" для улучшения сетевой

производительности.

KeepAlive yes

Опция "KeepAlive" определяет должна ли система отправлять keep alive

сообщения на удаленный сервер. Если эта опция установлена в "yes", то в

случае разрыва соединения или аварийного отказа удаленной машины будет

получено корректное извещение.

QuietMode no