| · | 24.01 | Доступен пакетный менеджер GNU Guix 1.5 и дистрибутив на его основе (64 +6) |

|

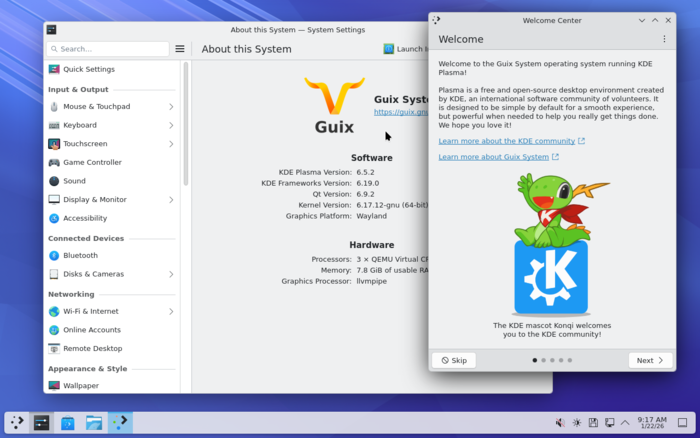

После более трёх лет разработки состоялся релиз пакетного менеджера GNU Guix 1.5 и построенного на его основе дистрибутива GNU/Linux - Guix System. В дальнейшем новые релизы GNU Guix решено выпускать раз в год. Для загрузки сформированы образы для установки на USB Flash (972 МБ) и использования в системах виртуализации (1.4 ГБ). Поддерживается работа на архитектурах i686, x86_64, Power9, armv7, riscv64 и aarch64.

Дистрибутив допускает установку как в качестве обособленной ОС в системах виртуализации, в контейнерах и на обычном оборудовании, так и запуск в уже установленных дистрибутивах GNU/Linux, выступая в роли платформы для развёртывания приложений. Пользователю предоставляются такие функции, как учёт зависимостей, воспроизводимая сборка, работа без root, откат на прошлые версии в случае проблем, управление конфигурацией и клонирование окружений (создание точной копии программного окружения на других компьютерах). Основные новшества:

Напомним, что пакетный менеджер GNU Guix основан на наработках проекта Nix и кроме типичных функций управления пакетами поддерживает такие возможности, как выполнение транзакционных обновлений, возможность отката обновлений, работа без получения привилегий суперпользователя, поддержка привязанных к отдельным пользователям профилей, возможность одновременной установки нескольких версий одной программы, средства уборки мусора (выявление и удаление неиспользуемых версий пакетов). Для определения сценариев сборки приложений и правил формирования пакетов предлагается использовать специализированный высокоуровневый предметно-ориентированный язык и компоненты Guile Scheme API, позволяющие выполнять все операции по управлению пакетами на функциональном языке программирования Scheme. Поддерживается возможность использования пакетов, подготовленных для пакетного менеджера Nix и размещённых в репозитории Nixpkgs. Кроме операций с пакетами возможно создание сценариев для управления конфигурацией приложений. При сборке пакета автоматически загружаются и собираются все связанные с ним зависимости. Возможна как загрузка готовых бинарных пакетов из репозитория, так и сборка из исходных текстов со всеми зависимостями. Реализованы средства для поддержания версий установленных программ в актуальном состоянии через организацию установки обновлений из внешнего репозитория. Сборочное окружение для пакетов формируется в виде контейнера, содержащего все необходимые для работы приложений компоненты, что позволяет сформировать набор пакетов, способный работать без оглядки на состав базового системного окружения дистрибутива, в котором Guix используется в качестве надстройки. Между пакетами Guix возможно определение зависимостей, при этом для поиска наличия уже установленных зависимостей используется сканирование хэшей-идентификаторов в директории установленных пакетов. Пакеты устанавливаются в отдельное дерево директорий или поддиректорию в каталоге пользователя, что позволяет обеспечить его параллельное сосуществование с другими пакетными менеджерами и обеспечить поддержку различных дистрибутивов. Например, пакет устанавливается как /nix/store/452a4978f3b1b428064a2b64a0c6f41-firefox-147.0.1/, где "452a49..." является уникальным идентификатором пакета, используемым для контроля зависимостей. Дистрибутив включает только свободные компоненты и поставляется с ядром GNU Linux-Libre, очищенным от несвободных элементов бинарных прошивок. Для сборки применяется GCC 15.2. В качестве системы инициализации используется сервисный менеджер GNU Shepherd (бывший dmd), развиваемый как альтернатива SysV-init с поддержкой зависимостей. Управляющий демон и утилиты Shepherd написаны на языке Guile (одна из реализаций языка Scheme), который также используется и для определения параметров запуска сервисов. Базовый образ поддерживает работу в консольном режиме, но для установки подготовлено 29932 готовых пакетов, среди которых и компоненты графического стека, оконные и композитные менеджеры, рабочие столы GNOME, KDE и Xfce, а также подборка графических приложений.

| ||

|

Обсуждение (64 +6) |

Тип: Программы |

| ||

| · | 24.01 | Выпуск Wine 11.1. В Wine Staging добавлена поддержка установщика Adobe Photoshop 2025 (69 +10) |

|

Состоялся экспериментальный выпуск открытой реализации Win32 API - Wine 11.1. С момента выпуска 11.0 было закрыто 22 отчёта об ошибках и внесено 209 изменений.

Напомним, что начиная с ветки 2.x проект Wine перешёл на схему нумерации версий, в которой каждый стабильный релиз приводит к увеличению первой цифры в номере версии (10.0.0, 11.0.0), а обновления к стабильным релизам выпускаются с изменением третьей цифры (11.0.1, 11.0.2, 11.0.3). Экспериментальные версии, публикуемые в процессе подготовки следующего значительного релиза, выпускаются с изменением второй цифры (11.1, 11.2, 11.3). Через год на основе экспериментальных выпусков Wine 11.x будет сформирован стабильный релиз 12.0.0. Наиболее важные изменения:

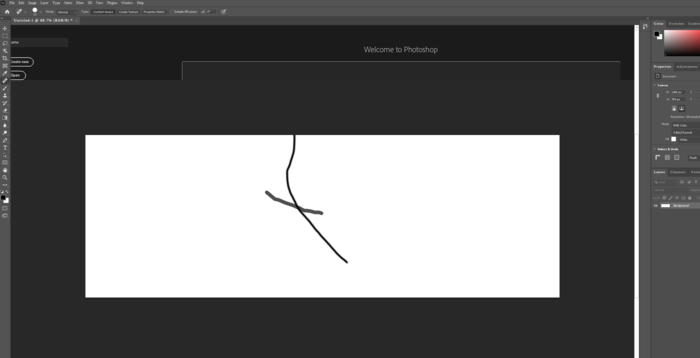

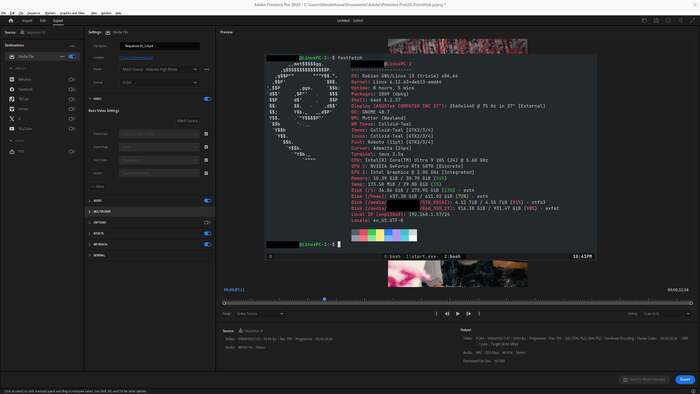

Кроме того, в ближайшие часы будет сформирован выпуск проекта Wine Staging 11.1, предоставляющего расширенные сборки Wine, включающие не полностью готовые или рискованные патчи, пока непригодные для принятия в основную ветку Wine. Новая версия примечательная интеграцией набора изменений, реализующих функциональность библиотек mshtml и msxml3, необходимую для запуска инсталлятора пакетов Adobe Photoshop 2021-2025, Adobe Premiere Pro 2025 и других продуктов Adobe Creative Cloud. Отдельно подготовлены готовые сборки варианта Wine, собранного с предложенными патчами. После установки в целом Adobe Photoshop работает, но отмечаются отдельные проблемы, такие как невозможность перетаскивать элементы в режиме Drag&Drop в окружениях на базе Wayland.

| ||

|

Обсуждение (69 +10) |

Тип: Программы |

| ||

| · | 23.01 | Проект Singularity развивает открытый руткит, обходящий SELinux, Netfilter, LKRG и eBPF (78 +19) |

|

Матеус Алвес (Matheus Alves), исследователь безопасности, специализирующийся на вредоносном ПО, опубликовал обновление проекта Singularity, развивающего открытый руткит для ядра Linux, распространяемый под лицензией MIT. Целью проекта является демонстрация методов, позволяющих скрыть своё присутствие после получения root-доступа и сохранить возможность скрытого выполнения привилегированных операций. Предполагается, что Singularity может быть полезен исследователям безопасности для тестирования и разработки утилит обнаружения и блокирования руткитов.

Руткит оформлен в виде модуля для ядер Linux 6.x и использует механизм ftrace для незаметного перехвата системных вызовов без изменения точек входа в системные вызовы и без модификации функций ядра. Singularity поддерживает скрытие своего присутствия в системе, а также скрытие заданных атакующим процессов и связанных с ними файлов и сетевой активности. Для удобства исследователей функциональность руткита разделена на модули. Помимо типовых методов маскировки присутствия в системе, таких как скрытие необходимых процессов, файлов, каталогов и модулей ядра, в Singularity реализовано несколько продвинутых методов обхода механизмов защиты и затруднения обнаружения специализированными сканерами руткитов, такими как Falco, ghostscan, tracee, unhide, chkrootkit и rkhunter. Среди прочего, Singularity может скрывать свою активность от инструментов, использующих eBPF, удалять блокировки eBPF, препятствовать загрузке модулей ядра, противостоять анализу ввода/вывода через подсистему io_uring, а также обходить проверки целостности, осуществляемые модулем LKRG (Linux Kernel Runtime Guard). В Singularity присутствует reverse shell, предоставляющий привилегированный удалённый доступ к системе через отправку ICMP-пакетов, а также обработчики, дающие возможность добиться скрытия процессов или повышения привилегий в системе через определённые манипуляции с сигналами и переменными окружения. Например, для скрытия процесса из /proc и вывода утилит, таких как ps, можно выполнить "kill -59 PID_процесса, а для повышения привилегий выставить переменную окружения "MAGIC=mtz". Руткит скрывает трафик reverse shell от сетевых анализаторов и позволяет обходить обработчики SELinux, срабатывающие на ICMP.

Singularity также включает возможности для скрытия определённых сетевых соединений из таблиц /proc/net/nf_conntrack, netlink-обработчиков SOCK_DIAG/NETFILTER и утилит, подобных netstat, ss, lsof, tcpdump и wireshark. Доступны обработчики для чистки сообщений аудита и вывода в логи (klogctl, syslog, systemd-journal, /sys/kernel/debug/tracing/, dmesg). Имеются фильтры для противостояния анализаторам памяти, таким как Volatility, использующим /proc/kcore, /proc/kallsyms и /proc/vmallocinfo, а также возможности фильтрации прямого обращения к блочным устройствам для предотвращения низкоуровневого анализа содержимого ФС.

| ||

|

Обсуждение (78 +19) |

Тип: Проблемы безопасности |

| ||

| · | 23.01 | На соревновании Pwn2Own Automotive 2026 продемонстрировано 76 уязвимостей автомобильных систем (101 +8) |

|

Подведены итоги трёх дней соревнований Pwn2Own Automotive 2026, проведённых на конференции Automotive World в Токио. На соревнованиях были продемонстрированы 76 ранее неизвестных уязвимостей (0-day) в автомобильных информационно-развлекательных платформах, операционных системах и устройствах зарядки электромобилей. При проведении атак использовались самые свежие прошивки и операционные системы со всеми доступными обновлениями и в конфигурации по умолчанию.

Суммарный размер выплаченных вознаграждений составил 1 миллион 47 тысяч долларов США. Наиболее успешная команда Fuzzware.io сумела заработать на соревнованиях 213 тысячи долларов США. Обладатели второго места (Team DDOS) получили 95 тысяч долларов, а третьего (Synacktiv) - 85 тысяч долларов.  В ходе соревнований продемонстрированы следующие атаки:

Кроме вышеотмеченных успешных атак, 9 попыток эксплуатации уязвимостей завершились неудачей, во всех случаях из-за того, что команды не успели уложиться в отведённое для атаки ограниченное время. Неудачными оказались попытки взлома устройств Kenwood DNR1007XR, Alpine iLX-F511, Autel MaxiCharger AC Elite Home 40A, EMPORIA Pro Charger Level 2, ChargePoint Home Flex, Sony XAV-9500ES и Grizzl-E Smart 40A. В соответствии с условиями конкурса детальная информация о всех продемонстрированных 0-day уязвимостях будет опубликована только через 90 дней, которые даются на подготовку производителями обновлений с устранением уязвимостей.

| ||

|

Обсуждение (101 +8) |

Тип: Проблемы безопасности |

| ||

| · | 22.01 | Выпуск Rust 1.93. Проекты Rex, Fjall 3 и Arti 1.9.0 (134 +2) |

|

Опубликован релиз языка программирования Rust 1.93, основанного проектом Mozilla, но ныне развиваемого под покровительством независимой некоммерческой организации Rust Foundation. Язык сфокусирован на безопасной работе с памятью и предоставляет средства для достижения высокого параллелизма выполнения заданий, при этом обходясь без использования сборщика мусора и runtime (runtime сводится к базовой инициализации и сопровождению стандартной библиотеки).

Методы работы с памятью в Rust нацелены на исключение ошибок при манипулировании указателями и защиту от проблем, возникающих из-за низкоуровневой работы с памятью, таких как обращение к области памяти после её освобождения, разыменование нулевых указателей, выход за границы буфера и т.п. Для распространения библиотек, обеспечения сборки и управления зависимостями проектом развивается пакетный менеджер Cargo. Для размещения библиотек поддерживается репозиторий crates.io. Безопасная работа с памятью обеспечивается в Rust во время компиляции через проверку ссылок, отслеживание владения объектами, учёт времени жизни объектов (области видимости) и оценку корректности доступа к памяти во время выполнения кода. Rust также предоставляет средства для защиты от целочисленных переполнений, требует обязательной инициализации значений переменных перед использованием, лучше обрабатывает ошибки в стандартной библиотеке, применяет концепцию неизменяемости (immutable) ссылок и переменных по умолчанию, предлагает сильную статическую типизацию для минимизации логических ошибок. Основные новшества:

Дополнительно можно отметить несколько связанных с Rust проектов:

| ||

|

Обсуждение (134 +2) |

Тип: Программы |

| ||

| · | 22.01 | Представлена плата Arduino UNO Q с 4ГБ ОЗУ и 32ГБ eMMC (123 +5) |

|

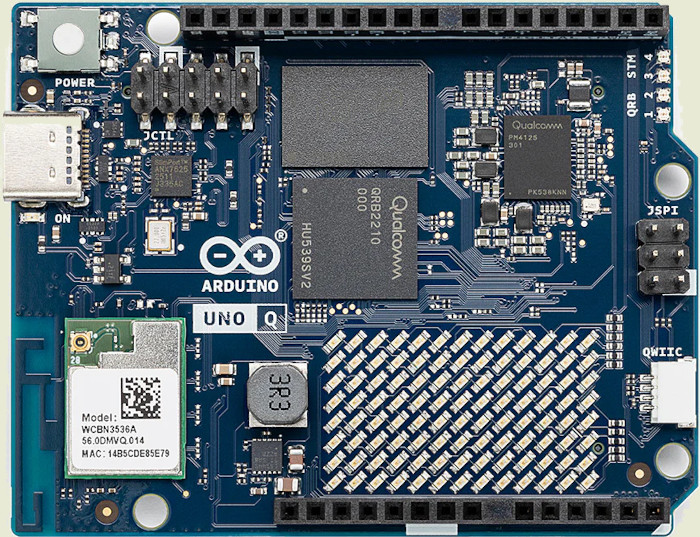

Проект Arduino, который в прошлом году поглотила компания Qualcomm, объявил о доступности нового варианта платы UNO Q, поставляемого с 4ГБ ОЗУ и eMMC-накопителем, размером 32ГБ. Стоимость UNO Q с 4ГБ ОЗУ и 32ГБ eMMC составляет 59 долларов. Для сравнения вариант с 2 ГБ ОЗУ и 16ГБ eMMC продаётся за 44 доллара.

Новая комплектация позволяет подключить к устройству клавиатуру, мышь и монитор, и использовать плату в качестве персонального компьютера с графическим окружением на базе типовых дистрибутивов Linux. Наличие аппаратного AI-ускорителя и DSP также даёт возможность применять плату для решения более серьёзных задач машинного обучения, компьютерного зрения, робототехники и обработки звука, чем те, которые можно было задействовать на плате с 2 ГБ ОЗУ. В качестве дистрибутива рекомендуется использовать Debian GNU/Linux. Оба варианта платы поставляются с процессором Qualcomm Dragonwing QRB2210 и микроконтроллером STM32U585. Процессор QRB2210 имеет 4 ядра Cortex-A53 (2.0 GHz), оснащён GPU Adreno 702 (с поддержкой OpenGL ES 3.1, Vulkan 1.1 и OpenCL 2.0 и аппаратными декодировщиками H.264, H.265 и VP9) и двухядерным DSP c функциями ускорителя выполнения AI-моделей и обработки звука. Микроконтроллер STM32U585 включает ядро Arm Cortex-M33 160 MHz с поддержкой технологии TrustZone, DSP и FPU, и может использоваться для управления дополнительным оборудованием в режиме реального времени. Плата оснащена USB-C, Wi-Fi 2.4/5 GHz, Bluetooth 5.1. Форм-фактор платы, коннекторы и поддержка периферийных устройств аналогичны модели Arduino Uno.

| ||

|

Обсуждение (123 +5) |

Тип: К сведению |

| ||

| · | 22.01 | Mozilla начала формирование rpm-пакетов с ночными сборками Firefox (105 +10) |

|

Разработчики из компании Mozilla объявили о создании официального репозитория с rpm-пакетами, позволяющими установить ночные сборки Firefox в openSUSE, SUSE, Fedora, RHEL, CentOS и различных RHEL-подобных дистрибутивах. Подобный репозиторий с deb-пакетами для Debian и Ubuntu предоставляется с 2023 года.

Использование rpm-репозитория позволяет задействовать штатные для дистрибутивов возможности для установки и обновления пакетов. При сборке пакетов в компиляторе включены дополнительные оптимизации, а также флаги для усиления безопасности. Публикация сборок интегрирована в основной процесс подготовки релизов Firefox. В состав включён .desktop-файл для размещения ярлыка на рабочем столе и в меню дистрибутива. Для установки ночных сборок Firefox из репозитория можно использовать команды: Fedora: sudo dnf config-manager addrepo --id=mozilla --set=baseurl=https://packages.mozilla.org/rpm/firefox --set=gpgcheck=0 --set=repo_gpgcheck=0 sudo dnf makecache --refresh sudo dnf install firefox-nightly openSUSE, SUSE Linux: sudo zypper ar -G https://packages.mozilla.org/rpm/firefox mozilla sudo zypper refresh sudo zypper install firefox-nightly RHEL, CentOS, Rocky Linux, Alma Linux, Oracle Linux sudo tee /etc/yum.repos.d/mozilla.repo > /dev/null < EOF [mozilla] name=Mozilla Packages baseurl=https://packages.mozilla.org/rpm/firefox enabled=1 repo_gpgcheck=0 gpgcheck=0 EOF sudo dnf makecache --refresh sudo dnf install firefox-nightly

| ||

|

Обсуждение (105 +10) |

Тип: К сведению |

| ||

| · | 22.01 | Уязвимость в GitLab, позволяющая обойти двухфакторную аутентификацию (28 +10) |

|

Опубликованы корректирующие обновления платформы для организации совместной разработки GitLab - 18.8.2, 18.7.2, 18.6.4, в которых устранена уязвимость (CVE-2026-0723), позволяющая обойти проверку при двухфакторной аутентификации. Для совершения атаки злоумышленник должен знать идентификатор учётных данных жертвы. Уязвимость вызвана отсутствием должной проверки возвращаемого значения в сервисах аутентификации.

Кроме того, в новых версиях устранены ещё 4 уязвимости, две из которых помечены опасными. Данные проблемы приводят к отказу в обслуживании при отправке специально оформленных запросов к компоненту для интеграции с Jira Connect (CVE-2025-13927), API управления релизами (CVE-2025-13928) и SSH (CVE-2026-1102), а также к зацикливанию при созданию специально оформленного Wiki-документа (CVE-2025-13335). Всем пользователям рекомендуется срочно установить обновление. Детали проблемы пока не раскрываются и станут доступны публично спустя 30 дней после публикации исправления. Сведения об уязвимостях переданы в GitLab в рамках действующей на HackerOne программы выплаты вознаграждений за обнаружение уязвимостей.

| ||

|

Обсуждение (28 +10) |

Тип: Проблемы безопасности |

| ||

| · | 22.01 | LLVM ввёл правила применения AI-инструментов. Curl и Node.js ограничат выплаты за уязвимости из-за AI (218 +37) ↻ |

|

Разработчики проекта LLVM утвердили правила применения AI-инструментов при разработке. Необходимость регламентирования использования AI объясняется увеличением числа мусорных изменений, предлагаемых для включения в кодовую базу LLVM. Под мусорными подразумеваются изменения, сгенерированные AI-инструментами и отправленные как есть, без понимая сути, проверки и придерживаясь позиции "мэйнтейнер сам разберётся". Подобная активность создаёт повышенную нагрузку на сопровождающих и вынуждает их тратить время на разбор бесполезного кода.

При этом разработчики LLVM признают, что при должном использовании AI является полезным инструментом, ускоряющим разработку. Утверждённые в LLVM условия применения AI частично основаны на правилах, в прошлом году опубликованных проектом Fedora. Основная идея принятых правил в том, что разработчики не должны перекладывать на сопровождающих работу по рецензированию кода, созданного в AI-ассистентах. В дополнение к упоминаемой в правилах Fedora ответственности за переданное изменение в правилах LLVM введено требование обязательного ручного рецензирования кода, сгенерированного в AI, перед тем как предложить изменение в проект. Кроме того, подготовивший изменение должен хорошо разбираться в присланном коде и быть готовым ответить на связанные с ним вопросы. Рекомендуется вручную составлять описания к pull-запросам, а не доверять подготовку сопроводительного текста AI. При передаче изменения, значительная часть которого сгенерирована AI-инструментами, в примечании к pull-запросу необходимо добавить сведения о применении AI, например, указав тег "Assisted-by: название AI-ассистента". Запрещено использование автоматизированных AI-инструментов, таких как интегрированный с GitHub AI-агент @claude, выполняющих действия или отправляющих комментарии без участия человека. Принятые правила распространяются не только на код в запросах на внесение изменений, но и на RFC-документы с предложением новой функциональности, сообщения об уязвимостях и ошибках, комментарии и отзывы к pull-запросам.

Дополнительно можно отметить решение Дэниела Cтенберга (Daniel Stenberg), автора утилиты для получения и отправки данных по сети curl, о прекращении действия программы выплаты денежных вознаграждений за раскрытие информации об уязвимостях в Curl. Выплата вознаграждений будет прекращена в конце января из-за обилия мусорных заявок, сгенерированных в AI-ассистентах и отправленных без проверки фактического наличия уязвимости. Сообщается, что за первые две недели января было подано 20 заявок на получение вознаграждения, утверждающих о наличии уязвимостей. Разбор данных заявок показал, что ни в одной из них не выявлено реальных уязвимостей. Авторам отчётов об уязвимостях рекомендуется не сообщать о проблеме, если они не понимают её суть и не могут воспроизвести ошибку. Проверка подобных заявок отнимает много времени у команды, отвечающей за безопасность. Предполагается, что прекращение выплаты вознаграждений снизит мотивацию людей присылать мусорные и плохо проверенные отчёты об уязвимостях, независимо от того, сгенерированы они в AI или нет. Дополнение: Об ограничении приёма заявок на выплату вознаграждений за выявление уязвимостей также объявил проект Node.js, который теперь будет принимать на HackerOne только заявки от участников с высоким рейтингом, уже имеющих опыт отправки корректных отчётов о проблемах (signal > 1). В качестве причины изменения называется значительное увеличение числа низкокачественных заявок. Разбор мусорных заявок отнимает время и ресурсы, которые можно было бы направить на реальную работу по повышению безопасности платформы. С 15 декабря по 15 января проект получил более 30 подобных заявок.

| ||

|

Обсуждение (218 +37) ↻ |

Тип: К сведению |

| ||

| · | 21.01 | Обновление среды рабочего стола COSMIC 1.0.3 (129 +28) |

|

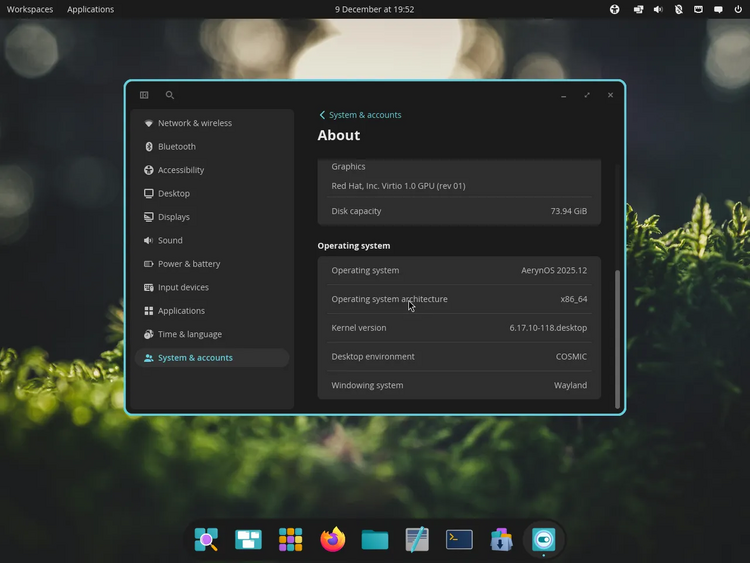

Компания System76, разрабатывающая Linux-дистрибутив Pop!_OS, опубликовала выпуск среды рабочего стола COSMIC 1.0.3, а также объявила о доступности сформированного на прошлой неделе обновления 1.0.2. Пакеты с COSMIC 1.0.3 доступны в дистрибутиве Pop!_OS 24.04 и в ближайшее время ожидаются в Fedora, NixOS, Arch Linux, openSUSE, Serpent OS, Redox и CachyOS.

COSMIC развивается как универсальный проект, не привязанный к конкретному дистрибутиву и соответствующий спецификациям Freedesktop. Для построения интерфейса в COSMIC задействована библиотека Iced, которая использует безопасные типы, модульную архитектуру и модель реактивного программирования, а также предлагает архитектуру, привычную для разработчиков, знакомых с языком декларативного построения интерфейсов Elm. Предоставляется несколько движков отрисовки, поддерживающих Vulkan, Metal, DX12, OpenGL 2.1+ и OpenGL ES 2.0+. Разработчикам предлагается готовый набор виджетов, возможность создавать асинхронные обработчики и использовать адаптивную компоновку элементов интерфейса в зависимости от размера окна и экрана. Помимо использования языка Rust из особенностей COSMIC выделяются режимы гибридной мозаичной компоновки окон и стекового закрепления окон (группировка окон по аналогии со вкладками в браузере), которые могут включаться в привязке к виртуальным рабочим столам. Проектом также разрабатывается композитный сервер cosmic-comp на базе Wayland.  Основные изменения в выпусках 1.0.1, 1.0.2 и 1.0.3:

| ||

|

Обсуждение (129 +28) |

Тип: Программы |

| ||

| · | 21.01 | Выпуск СУБД MySQL 9.6.0 (51 +9) |

|

Компания Oracle сформировала новую ветку СУБД MySQL 9.6.0. Сборки MySQL Community Server 9.6.0 подготовлены для всех основных дистрибутивов Linux, FreeBSD, macOS и Windows. В соответствии с внедрённой в 2023 году моделью формирования релизов, MySQL 9.6 отнесён к веткам "Innovation". Innovation-ветки рекомендованы для тех, кто хочет раньше получать доступ к новой функциональности, публикуются каждые 3 месяца и поддерживаются только до публикации следующего значительного релиза (например, после появления ветки 9.6 прекращена поддержка ветки 9.5). В дальнейшем планируют сформировать LTS-релиз 9.7, рекомендованный для внедрений, которым необходима предсказуемость и длительное сохранение неизменного поведения. Следом за LTS-выпуском будет сформирована новая Innovation-ветка - MySQL 10.0.

Список значимых изменений в MySQL 9.6 полностью повторяет отчёт об изменениях в MySQL 9.5. В нём также упоминается отмеченное ранее изменение поведения параметра "innodb_log_writer_threads", изменение значения по умолчанию параметра "binlog_transaction_dependency_history_size", объявление устаревшим метода аутентификации SCRAM-SHA-1 и прекращение поддержки переменных "group_replication_allow_local_lower_version_join" и "replica_parallel_type". Общий список исправлений отличается и содержит следующие заметные изменения:

| ||

|

Обсуждение (51 +9) |

Тип: Программы |

| ||

| · | 21.01 | Уязвимости в Java SE, MySQL, VirtualBox и других продуктах Oracle (85 +11) |

|

Компания Oracle опубликовала плановый выпуск обновлений своих продуктов (Critical Patch Update), нацеленный на устранение критических проблем и уязвимостей. В январском обновлении устранено 337 уязвимостей.

Некоторые проблемы:

| ||

|

Обсуждение (85 +11) |

Тип: Программы |

| ||

| · | 20.01 | Выпуск браузера Pale Moon 34.0.0 (151 +26) |

|

Опубликован релиз web-браузера Pale Moon 34.0.0, ответвившегося от кодовой базы Firefox для обеспечения более высокой эффективности работы, сохранения классического интерфейса, минимизации потребления памяти и предоставления дополнительных возможностей по настройке. Сборки Pale Moon формируются для Windows и Linux (x86_64). Код проекта распространяется под лицензией MPLv2 (Mozilla Public License).

Проект придерживается классической организации интерфейса, без перехода к интегрированным в Firefox 29 и 57 интерфейсам Australis и Photon, и с предоставлением широких возможностей кастомизации. Из удалённых компонентов можно отметить DRM, Social API, WebRTC, PDF-просмотрщик, Сrash Reporter, код для сбора статистики, средства для родительского контроля и людей с ограниченными возможностями. По сравнению с Firefox, в браузер возвращена поддержка расширений, использующих XUL, и сохранена возможность применения как полноценных, так и легковесных тем оформления. Основные изменения:

| ||

|

Обсуждение (151 +26) |

Тип: Программы |

| ||

| · | 20.01 | Уязвимость в telnetd, позволяющая подключиться с правами root без аутентификации (108 +42) |

|

В сервере telnetd из набора GNU InetUtils выявлена уязвимость, позволяющая подключиться под любым пользователем, включая пользователя root, без проверки пароля. CVE-идентификатор пока не присвоен. Уязвимость проявляется начиная с версии InetUtils 1.9.3 (2015 год) и остаётся неисправленной в актуальном выпуске 2.7.0. Исправление доступно в форме патчей (1, 2).

Проблема вызвана тем, что для проверки пароля процесс telnetd вызывает утилиту "/usr/bin/login", передавая в качестве аргумента имя пользователя, указанного клиентом при подключении к серверу. Утилита "login" поддерживает опцию "-f", позволяющую осуществить вход без выполнения аутентификации (подразумевается, что эта опция используется, когда пользователь уже прошёл проверку). Таким образом, если добиться подстановки опции "-f" в имени пользователя, можно подключиться без проверки пароля. При обычном подключении использовать имя пользователя вида "-f root" не получится, но в telnet имеется режим автоматического подключения, активируемый опцией "-a". В данном режиме имя пользователя берётся не из командной строки, а передаётся через переменную окружения USER (клиент передаёт переменные окружения на сервер при помощи опции ENVIRON). При вызове утилиты login значение данной переменной окружения подставлялось без дополнительной проверки и без экранирования спецсимволов. Таким образом, для подключения под пользователем root достаточно выставить в переменную окружения USER значение "-f root" и подключиться к telnet-серверу, указав опцию "-a": $ USER='-f root' telnet -a имя_сервера Приведшее к уязвимости изменение было добавлено в код telnetd в марте 2015 года и было связано с устранением проблемы, не позволявшей определить имя пользователя в режиме autologin без аутентификации в Kerberos. В качестве решения была добавлена поддержка передачи имени пользователя для режима autologin через переменную окружения, но проверку корректности имени пользователя из переменной окружения добавить забыли. В 2007 году похожая проблема c передачей аргумента "-f" при вызове login была выявлена в telnet из состава Solaris, а в 1994 году в rlogin из AIX. Дополнение: уязвимости назначен идентификатор CVE-2026-24061.

| ||

|

Обсуждение (108 +42) |

Тип: Проблемы безопасности |

| ||

| · | 20.01 | Выпуск Electron 40, платформы создания приложений на базе движка Chromium (160 –28) |

|

Представлен релиз платформы Electron 40.0.0, предоставляющей самодостаточный фреймворк для разработки многоплатформенных пользовательских приложений, использующий в качестве основы компоненты Chromium, V8 и Node.js.

Среди изменений в новом выпуске:

Платформа Electron позволяет создавать любые графические приложения с использованием браузерных технологий, логика работы которых определяется на JavaScript, HTML и CSS, а функциональность может быть расширена через систему дополнений. Разработчикам доступны модули Node.js, а также расширенный API для формирования нативных диалогов, интеграции приложений, создания контекстных меню, интеграции с системой вывода уведомлений, манипуляции окнами, взаимодействия с подсистемами Chromium. В отличие от web-приложений, программы на базе Electron поставляются в виде самодостаточных исполняемых файлов, не привязанных к браузеру. При этом разработчику не нужно заботиться о портировании приложения для различных платформ, Electron обеспечит возможность сборки для всех систем, поддерживаемых в Chromium. Electron также предоставляет средства для организации автоматической доставки и установки обновлений (обновления можно доставлять как с отдельного сервера, так и напрямую с GitHub). Из программ, построенных на базе платформы Electron можно отметить редакторы Atom и Visual Studio Code, почтовый клиент Mailspring, инструментарий для работы с Git GitKraken, систему ведения блогов WordPress Desktop, BitTorrent-клиент WebTorrent Desktop, а также официальные клиенты к таким сервисам, как Signal, Slack, Basecamp, Twitch, Ghost, Wire, Wrike и Discord. Всего в каталоге программ Electron представлено 612 приложений. Для упрощения разработки новых приложений подготовлен набор типовых демонстрационных приложений, включающих примеры кода для решения различных задач.

| ||

|

Обсуждение (160 –28) |

Тип: Программы |

| ||

| Следующая страница (раньше) >> | ||